AI連携プロトコル「MCP」の安全な使い方:企業が知るべきリスクと多層防御策

公開日

人工知能(AI)がビジネスや社会に浸透する中、AIが単体で機能するだけでなく、外部の様々なツールやリアルタイムのデータソースと連携する能力がますます重要になっています。この連携を標準化し、AIの可能性を大きく広げる技術として注目されているのが、「Model Context Protocol (MCP)」です。MCPは、AIアプリケーションが外部サービスと効率的かつ安全に対話するための共通言語となる可能性を秘めています。

しかし、この新たな連携は、同時に新たなセキュリティリスクを生み出します。外部ツールとの動的なやり取りは、従来のAPIセキュリティ対策だけではカバーしきれない複雑な脅威をもたらす可能性があるのです。本記事では、Vineeth Sai Narajala氏らによる論文「Enterprise-Grade Security for the Model Context Protocol (MCP): Frameworks and Mitigation Strategies」(2025年)に基づき、MCPの基本的な仕組みから、潜むセキュリティリスク、そして企業がMCPを安全に導入・運用するための包括的な対策フレームワークと具体的な実装戦略までを、分かりやすく解説していきます。

Model Context Protocol (MCP) とは? AI連携の新しいカタチ

MCPは、AIモデルが外部の世界とリアルタイムで対話し、より高度なタスクを実行できるようにするための標準化されたプロトコルです。これまでのAIは、学習済みの知識に基づいて応答を生成することが主でしたが、MCPを利用することで、最新の情報にアクセスしたり、特定のツール(例:データベース検索、API実行)を使ったりすることが可能になります。

MCPが解決する課題:AIと外部世界のシームレスな連携

AIがより複雑で実用的なタスクをこなすためには、外部環境との連携が不可欠です。例えば、最新の株価情報を反映したレポートを作成したり、ユーザーの予定を確認してフライトを予約したり、社内データベースから関連情報を検索して要約したりといった作業です。しかし、これまではAIモデルごとに連携方法が異なり、開発者は個別の対応を迫られていました。MCPは、この連携方法を標準化することで、開発の効率化とAIの能力向上を目指しています。

MCPの構成要素:Host, Client, Server の役割分担

MCPのアーキテクチャは、主に3つのコンポーネントで構成されます。それぞれの役割を理解することが、セキュリティを考える上での第一歩となります。

- MCP Host: AIアプリケーションが動作する環境そのものです。例えば、チャットボットアプリケーションや、AIが組み込まれた開発ツールなどが該当します。Hostは、ユーザーからの指示を受け取り、必要に応じてMCP Clientを介して外部との連携を開始します。

- MCP Client: Host環境内に存在し、HostとMCP Server間の通信を仲介するコンポーネントです。Hostからの要求を受け取り、利用可能なServerの情報を検索し、安全かつ確実にServerとのデータ通信を行います。

- MCP Server: Clientからのリクエストを受け付け、外部サービスとの連携やタスク実行を代行するゲートウェイです。Serverは、後述する「Tools」「Resources」「Prompts」という3つの重要な機能を提供します。

Serverが提供する3つのコア機能:Tools, Resources, Prompts

MCP Serverは、AIの能力を拡張するための3つの主要な機能を提供します。

- Tools: 外部のAPIやサービスを呼び出し、AIモデルの代わりに特定のタスクを実行する機能です。例えば、天気予報APIを呼び出したり、計算を実行したり、他のシステムにデータを送信したりできます。

- Resources: 構造化データ(データベースなど)や非構造化データ(ファイル、ドキュメントなど)へのアクセスを提供する機能です。AIモデルが特定の情報を必要とした場合、Serverが該当するデータを取得・処理してモデルに提供します。

- Prompts: よく使われる指示や応答形式をテンプレートとして管理・提供する機能です。これにより、モデルの応答の一貫性を保ち、定型的なタスクを効率化できます。

これらの機能により、AIはよりダイナミックに外部環境と関わり、複雑な要求に応えられるようになるのです。しかし、このダイナミックさこそが、新たなセキュリティ上の課題も引き起こします。

MCP導入の落とし穴:潜むセキュリティリスクと特有の脅威

MCPが提供する柔軟性と拡張性は魅力的ですが、その裏側には無視できないセキュリティリスクが潜んでいます。外部ツールやデータソースとの動的な連携は、従来の比較的静的なシステム間連携とは異なる、新たな攻撃経路を生み出す可能性があるため、特有の対策が必要です。標準的なAPIセキュリティ対策(認証、認可、暗号化、レート制限など)は依然として重要ですが、動的なツール連携、複雑化する信頼境界、そしてAIモデルを騙すようなセマンティックな攻撃(例:ツールポイズニング)には、それだけでは対応しきれません。

脅威を体系的に分析:MAESTROフレームワークの活用

本論文では、MCPの潜在的な脅威を体系的に分析するために「 MAESTROフレームワーク 」を活用しています。MAESTROはAIシステムのセキュリティリスクを7つのレイヤー(L1:基盤モデル〜L7:エージェントエコシステム)で評価するフレームワークであり、MCPの複雑な環境における脆弱性を多角的に洗い出すのに役立ちます。

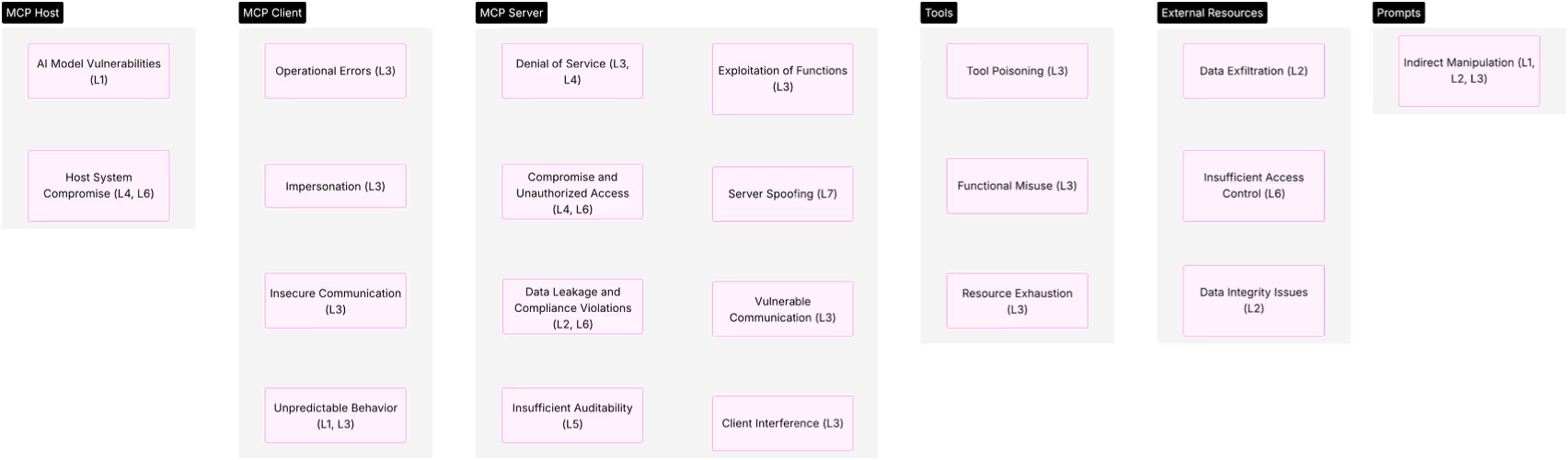

MAESTROフレームワークを用いた分析に基づき、MCPの各構成要素(Host, Client, Server, Tools, Resources, Prompts)に潜む主な脅威カテゴリをまとめたのが下記の図です。

この図を見ると、例えばMCP Serverには不正アクセス(L4, L6)、機能の悪用(L3)、DoS攻撃(L3, L4)、データ漏洩(L2, L6)など、多様なリスクが存在することがわかります。同様に、ClientやHost、そして連携するツールやリソースにもそれぞれ特有の脅威が潜んでいることが示されています。

特に警戒すべきMCPの脅威:具体例と影響

先程の図に示された脅威の中でも、企業がMCPを導入する上で特に注意すべき代表的な脅威をいくつか見ていきましょう。

- ツールポイズニング:AIを騙す巧妙な攻撃

- これはMCP特有の深刻な脅威の一つです。攻撃者が、ツールの説明文(description)や利用可能なパラメータを悪意を持って改ざんすることで、AIモデルを騙し、意図しない危険な操作(例:機密データの漏洩、不正なコマンド実行)を実行させる攻撃です。AIモデルはツールの説明文を信頼して動作するため、巧妙に作られた偽の説明によって容易に誘導されてしまう可能性があります。

- データ漏洩:機密情報の不正持ち出し

- 侵害されたツールや、不正に操作されたMCPの応答を通じて、企業の機密データや個人情報が外部に不正に送信されるリスクです。AIがアクセスできるデータの範囲が広がるほど、このリスクは増大します。

- 不正アクセスと権限昇格:システムへの侵入と乗っ取り

- MCP ServerやHost環境の設定不備や脆弱性を突かれ、攻撃者に不正アクセスを許してしまうリスクです。一度侵入されると、より高い権限を奪取され、システム全体を制御される可能性があります。

- サービス拒否 (DoS) 攻撃:システムの停止

- 大量のリクエストを送りつけたり、リソースを過剰に消費するようなツール連携を意図的に発生させたりすることで、MCP Serverや関連サービスを停止させ、業務を妨害する攻撃です。

- 隠れた通信路 (C2) の構築、設定不備の悪用など

- その他にも、侵害されたMCPコンポーネントを隠れたコマンド&コントロール(C2)チャネルとして利用されたり、アップデートメカニズムを悪用してマルウェアを埋め込まれたり、アクセス制御やネットワーク設定の不備を突かれたりするリスクも存在します。

これらの脅威に対処するためには、多層的かつ継続的なセキュリティ対策が不可欠です。

MCPを安全に使うために:多層防御とゼロトラストに基づく対策

MCPがもたらす新たな脅威に対抗するには、従来の境界型防御だけでは不十分です。本論文では、 「多層防御 (Defense-in-Depth)」 と 「ゼロトラスト (Zero Trust)」 の原則に基づいた、包括的なセキュリティフレームワークの導入を強く推奨しています。

基本原則:「何重もの防御」と「決して信頼せず、常に検証する」

- 多層防御: 単一の防御策に頼るのではなく、ネットワーク、ホスト、アプリケーション、データといった複数のレイヤーでセキュリティ対策を講じ、仮に一つの防御層が突破されても、次の層で攻撃を食い止められるようにする考え方です。

- ゼロトラスト: 「社内ネットワークだから安全」「一度認証されたから信頼できる」といった暗黙の信頼を排除し、すべてのアクセス要求(ユーザー、デバイス、アプリケーション)を、その都度厳格に検証し、最小権限の原則に基づいてアクセスを許可するセキュリティモデルです。「決して信頼せず、常に検証する」が基本理念となります。

この二つの原則を組み合わせることで、動的で複雑なMCP環境においても、堅牢なセキュリティ体制を構築することを目指します。

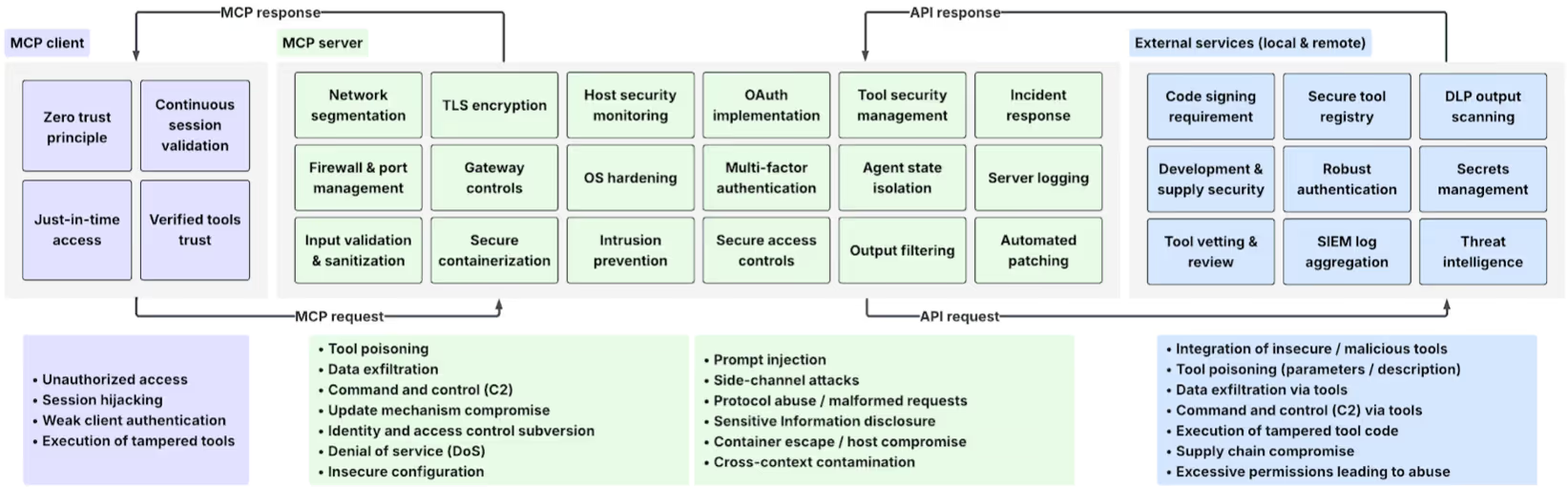

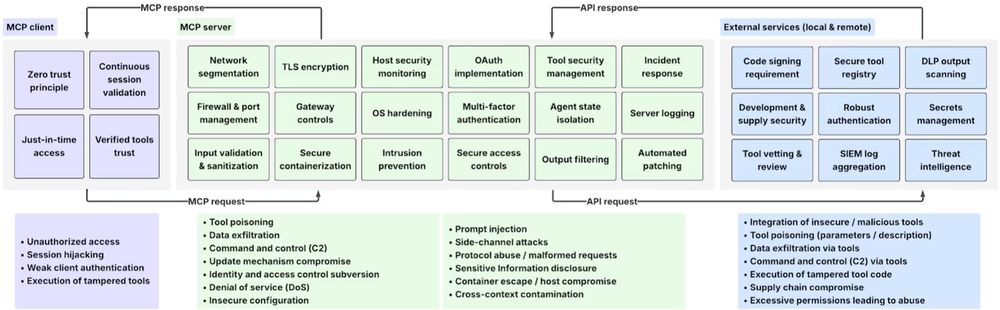

論文で提案されている、MCPに特化した多層防御セキュリティフレームワークの全体像を下図に示します。

このフレームワークは、ゼロトラスト原則に基づき、ネットワークセグメンテーションから始まり、厳格なアクセス制御、継続的な監視、インシデント対応に至るまで、複数の防御層が連携してMCPシステム全体を保護する様子を示しています。左からMCP Client、中央がMCP Server、右が外部サービスを表し、リクエスト(下向き矢印)とレスポンス(上向き矢印)の双方に対して、様々なセキュリティコントロールが適用されることを意図しています。

サーバーサイドでの防御策:入り口と内部を固める

MCP Serverは外部との接点であり、特に重点的な防御が必要です。

- ネットワーク分離とマイクロセグメンテーション:影響範囲の限定

- MCP Serverや関連コンポーネントを専用のネットワークセグメント(VLAN、VPCサブネットなど)に隔離し、厳格なファイアウォールルールを適用します。サービスメッシュを用いて、マイクロサービス間の通信もmTLSで暗号化・認証し、横方向への侵害拡大を防ぎます。

- APIゲートウェイ/WAFによる厳格な検証:不正リクエストのブロック

- MCP Serverの前段にWeb Application FirewallやAPIゲートウェイを配置し、MCPプロトコル仕様に準拠しない不正なリクエスト、既知の攻撃パターン(インジェクション攻撃など)、悪意のあるペイロードを検知・ブロックします。レート制限やボット対策も重要です。

- セキュアなコンテナ化とオーケストレーション:実行環境の保護

- MCP Serverは、セキュリティ強化されたコンテナ環境で実行します。読み取り専用ファイルシステムの利用、不要な権限の削除、リソース制限の設定、SeccompやAppArmor/SELinuxによるシステムコール制限などにより、仮にコンテナが侵害されても影響を最小限に抑えます。

- 強化された認証・認可 (OAuth 2.0+等):正規ユーザー・アプリの証明

- クライアントやユーザーの認証には、mTLSやJWTアサーションなどの堅牢な方式を採用します。認可にはOAuth 2.0+をベースとし、最小権限の原則に基づき、ツール呼び出しに必要な最小限のスコープを持つ短命なアクセストークンを発行します。可能であれば、DPoPやmTLSトークンバインディングのようなSender-Constrained Token技術を導入し、トークンの盗難・不正利用リスクを低減します。

- ツールとプロンプトの安全な管理・検証:不正な指示の防止

- 厳格な検証とサニタイズ: ツールの説明文(description)に対して厳格なスキーマ検証とサニタイズ処理を行い、不正なスクリプトやディレクティブを除去します。悪意のある指示パターン(コマンドインジェクションなど)を検知するルールも導入します。

- アクセス許可の検証: ツールが要求する権限が、その機能に対して過剰でないか検証します。

- 完全性検証: ツール定義や説明文が改ざんされていないことを保証するため、デジタル署名やハッシュ値による検証メカニズムを導入します。

- 挙動監視: 不審な挙動(予期せぬネットワークアクセス、過剰なリソース消費など)を示すツールを検知するため、サンドボックス環境でのテストや、実行時の挙動監視を行います。

クライアントサイドでの防御策:AIとユーザー環境を守る

MCP Clientや、それが動作するHost環境(AIアプリケーション)側の対策も重要です。

- ゼロトラスト原則の徹底:継続的な検証と最小権限アクセス (JIT)

- リクエストごとに、クライアントの正当性やコンテキスト(デバイスの状態、場所、時間など)を検証します。Just-in-Time (JIT) アクセスを採用し、ツール利用に必要な権限を、必要な期間だけ一時的に付与することで、永続的な権限設定によるリスクを最小化します。

- 厳格な入力・出力検証とサニタイズ:悪意あるデータの無害化

- ClientがServerに送信するデータと、Serverから受信するデータの両方に対して、厳格なスキーマ検証、型チェック、長さ制限、そしてコンテキストに応じたサニタイズを実施します。これにより、インジェクション攻撃や予期せぬデータによるエラーを防ぎます。

- 信頼できるツールソースの検証:安全なツールの利用

- 利用するツールが信頼できる提供元からのものであり、改ざんされていないことを確認します。コードサイニングや、承認済みツールのリストを管理するセキュアなレジストリの利用が有効です。サプライチェーンセキュリティ(SLSAフレームワークなど)の考え方も取り入れます。

運用におけるセキュリティ強化:継続的な監視と対応

一度構築した防御策も、継続的な監視と改善がなければ形骸化してしまいます。

- データ損失防止 (DLP) との連携:機密情報流出の検知・阻止

- MCPの応答データ(ServerからClientへ返されるデータ)を企業のDLPソリューションで検査し、機密情報が含まれていないかチェックします。ポリシーに基づき、機密情報を検知した場合はマスキングやブロックを行います。

- 包括的な監視、ログ記録、アラート (SIEM連携):インシデントの早期発見

- MCPのすべてのコンポーネント(Host, Client, Server)における重要なイベント(認証試行、認可決定、ツール呼び出し、エラー発生、設定変更など)を詳細にログ記録します。これらのログを一元的にSIEM (Security Information and Event Management) システムに集約し、相関分析ルールを用いて脅威パターン(例:認証失敗後の成功、異常なツール利用パターン)を検知し、リアルタイムでアラートを発報します。ログは改ざん防止策を施し、適切に保管します。

- MCPに特化したインシデント対応計画:迅速かつ的確な対応

- ツールポイズニング、不正アクセス、データ漏洩といったMCP特有のインシデントを想定した対応計画(プレイブック)を事前に策定しておきます。インシデント発生時の初動(影響範囲特定、隔離)、原因調査、復旧、再発防止策の実施、関係者への報告といった手順を明確にし、定期的な訓練を実施します。

- 脅威インテリジェンスの活用:最新の攻撃手法への追随

- AIセキュリティやAPIセキュリティに関する最新の脅威情報(攻撃手法、脆弱性、侵害指標)を収集・分析し、防御策や検知ルールに反映させます。関連する情報共有コミュニティ(ISACなど)への参加も有効です。

エンタープライズ環境へのMCP実装戦略:実践的なアプローチ

理論的な対策フレームワークを理解した上で、次に考えるべきは自社の環境にどのようにMCPを安全に組み込むか、という実践的な戦略です。本論文では、いくつかのデプロイメントパターンと、既存のセキュリティシステムとの連携の重要性を指摘しています。

自社環境に合わせた安全なデプロイメントパターン

企業の既存インフラやセキュリティ要件に応じて、いくつかの実装パターンが考えられます。

- パターン1:専用セキュリティゾーン型アーキテクチャ

- 概要: MCPサーバー、データベース、関連サービスなど、すべてのMCPコンポーネントを、物理的または論理的に隔離された専用のネットワークセグメント内に配置する方式です。このセグメントへのアクセスは厳格に制御され、専用の監視体制が敷かれます。

- 長所: 強力な隔離により、高いセキュリティレベルを実現できます。境界が明確なため、コンプライアンス要件への対応も比較的容易です。

- 短所: 既存システムとの連携が複雑になる可能性があり、インフラコストや運用負荷が増加する傾向があります。

- 適する環境: 金融やヘルスケアなど、特に厳しいセキュリティ・コンプライアンス要件を持つ組織。

- パターン2:APIゲートウェイ中心型統合

- 概要: 既存のエンタープライズAPIゲートウェイの背後にMCPサーバーを配置し、ゲートウェイが持つ認証、認可、レート制限、WAF機能などを活用する方式です。

- 長所: 既存のAPI管理基盤やセキュリティポリシーを活用できるため、比較的迅速に導入でき、運用の一貫性を保ちやすいです。

- 短所: ゲートウェイの機能に依存するため、MCP特有のきめ細かな制御が難しい場合があります。ゲートウェイ自体の設定や運用がセキュリティの鍵となります。

- 適する環境: 成熟したAPI管理プラットフォームを既に導入しており、APIガバナンスを一元化したい組織。

- パターン3:コンテナ化マイクロサービス型(オーケストレーション活用)

- 概要: MCPコンポーネントをマイクロサービスとしてコンテナ化し、Kubernetesなどのコンテナオーケストレーションプラットフォーム上で展開・管理する方式です。プラットフォームが提供するネットワークポリシー、シークレット管理、サービスメッシュ、自動スケーリングなどの機能を活用します。

- 長所: 柔軟性、拡張性、回復力に優れています。プラットフォームの機能を活用することで、きめ細かなセキュリティ制御(例:IstioによるmTLS)を実装しやすいです。

- 短所: コンテナとオーケストレーションに関する専門知識が必要です。プラットフォームの設定不備がセキュリティリスクに直結します。

- 適する環境: クラウドネイティブなアーキテクチャを採用しており、コンテナ技術の運用経験が豊富な組織。

どのパターンを選択するにしても、自社のリスク許容度、技術力、既存インフラとの整合性を考慮して慎重に決定する必要があります。

既存のセキュリティ基盤との連携で防御力を高める

MCPセキュリティは、単独で完結するものではありません。企業が既に投資しているセキュリティ基盤と連携させることで、より強固で効率的な防御体制を築くことができます。

- ID・アクセス管理 (IAM): Azure ADやOktaなどのエンタープライズIAMシステムと連携し、ユーザー認証(SSO)やID管理を一元化します。グループメンバーシップや属性情報を利用して、MCPへのアクセス権限を制御することも可能です。OAuth/OIDC連携が鍵となります。

- セキュリティ情報イベント管理 (SIEM): 前述の通り、MCPコンポーネントから収集したログをSplunk, QRadar, SentinelなどのSIEMに集約します。他のシステムログ(ファイアウォール、サーバー、認証システムなど)と組み合わせることで、より高度な脅威検知とインシデント調査が可能になります。

- データ損失防止 (DLP): エンタープライズDLPソリューションと連携し、MCPを経由するデータ(特に応答データ)に機密情報が含まれていないかを検査します。ICAP連携やAPI連携により、一貫したデータ保護ポリシーを適用します。

- シークレット管理: HashiCorp VaultやAWS Secrets Managerなどの専用ツールを用いて、MCPサーバーやツールが利用するAPIキー、証明書、パスワードなどの機密情報(シークレット)を安全に保管・管理・ローテーションします。

これらの既存システムとの統合により、MCPセキュリティを企業全体のセキュリティ戦略の一部として効果的に運用することが可能になります。

まとめ

Model Context Protocol (MCP) は、AIが外部世界と連携し、その能力を飛躍的に向上させるための重要な技術となる可能性を秘めています。しかし、その導入は、ツールポイズニングやデータ漏洩といった新たなセキュリティリスクをもたらすため、標準的なAPIセキュリティ対策だけでは不十分です。MCPの特性を踏まえ、多層防御とゼロトラストの原則に基づいた包括的なアプローチが不可欠となります。

企業がMCPを安全に活用するためには、ネットワーク分離、厳格なアクセス制御、入力・出力検証、ツールとプロンプトの安全な管理、継続的な監視、迅速なインシデント対応といった対策を講じ、既存のセキュリティ基盤(IAM, SIEM, DLPなど)と連携させることが重要です。

MCPの導入を検討する際は、初期段階からセキュリティを最優先事項として捉え、設計に組み込む「セキュリティ・バイ・デザイン」のアプローチが求められます。また、脅威は常に進化するため、継続的なリスク評価と対策の見直しが欠かせません。適切なセキュリティ対策を講じることで、企業はMCPがもたらす革新的な可能性を、リスクを適切に管理しながら最大限に引き出すことができるでしょう。これは、信頼されるAIシステムを構築し、AIガバナンスを確立するための重要な一歩となります。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: