ゼロトラスト実装、何から始める?NIST最新ガイドが示す7ステップとは?

公開日

「ゼロトラスト」という言葉がサイバーセキュリティの主流になって久しいですが、その重要性は今、かつてないほど高まっています。リモートワークやクラウドサービスの利用が当たり前となり、守るべき情報資産とアクセスする従業員の場所が社内外に分散する時代になりました。

本記事では、米国の技術標準を定めるNIST(米国国立標準技術研究所)が発行した最新ガイドライン「NIST Special Publication 1800-35: Implementing a Zero Trust Architecture」を基に、ゼロトラストを「概念」から「実践」へと移すための具体的なロードマップと設計図を、誰にでも分かりやすく解説していきます。

なぜ今、ゼロトラストアーキテクチャ(ZTA)が必須なのか?

従来、多くの企業が採用してきたセキュリティモデルは「境界型防御」と呼ばれます。これは、社内ネットワークと社外(インターネット)の間に「壁」(ファイアウォールなど)を築き、壁の内側は安全、外側は危険、という考え方です。しかし、このモデルは現代の働き方や脅威の前では、もはや機能不全に陥りつつあります。

- 内部からの脅威: 一度壁の内側への侵入を許してしまうと、攻撃者は内部を比較的自由に移動(ラテラルムーブメント)できてしまいます。

- 分散する資産: クラウド(IaaS/SaaS)上に重要なデータやアプリケーションが置かれるようになり、守るべき「内側」の境界線が曖昧になりました。

- 多様なアクセス元: 従業員が自宅やカフェなど、社外から様々なデバイスで業務システムにアクセスするのが日常となり、「壁の内側=信頼できる」という前提が崩壊しました。

ゼロトラストは、こうした課題を解決するために「何も信頼しない(Never Trust)、常に検証する(Always Verify)」という原則に立ち、すべてのアクセス要求を、その都度厳格に検証することで、情報資産を保護するアーキテクチャなのです。

【7ステップで迷わない】ゼロトラスト実装への最短ロードマップ

「ゼロトラストの重要性は分かった。では、具体的に何から始めればいいのか?」これは多くの担当者が抱える最大の疑問でしょう。NISTは、その答えとして、ゼロトラストへの移行を成功に導くための実践的な「7つのステップ」を提言しています。これは、どんな組織でも応用可能な普遍的なロードマップです。

ステップ1:現状把握 - 自社の資産・通信フローを徹底的に可視化する

最初のステップは、自社が「何を守るべきか」を正確に知ることです。ハードウェア、ソフトウェア、アプリケーション、データ、サービスといった全ての資産を棚卸しします。さらに、これらの資産間で「誰が」「どこから」「何に」アクセスしているのか、通信のフローを監視・可視化します。この徹底的な現状把握が、以降の全てのステップの土台となります。

ステップ2:ポリシー策定 - 「誰が、何に、どうアクセスするか」を定義する

次に、可視化した情報をもとに、「最小権限の原則」に基づいたアクセスポリシーを策定します。これは「ユーザーやデバイスは、業務に必要な最低限のリソースにのみアクセスを許可する」という考え方です。アクセスはデフォルトで拒否し、場所、時間、デバイスの状態など、様々な条件に応じて許可ルールを定義していきます。

ステップ3:既存技術の特定 - 今ある資産を最大限に活用する

ゼロトラストは、全てを一度に入れ替えるものではありません。多くの組織には、ID管理システム、エンドポイントセキュリティ、ファイアウォールなど、既に導入済みのセキュリティ技術があるはずです。これらの既存資産をZTAのコンポーネントとしてどう活用できるかを評価し、投資を最大限に保護します。

ステップ4:ギャップ分析と対策 - リスクベースで優先順位を決める

理想とするZTAの姿(ステップ2のポリシー)と、現状(ステップ1の資産とステップ3の既存技術)を比較し、どこにギャップ(不足)があるのかを分析します。全てのギャップを一度に埋めるのは非現実的です。守るべき資産の重要性や事業への影響度といったリスクを基に、どこから対策すべきか優先順位を決定します。

ステップ5:ZTAコンポーネントの段階的な実装 - 小さく始めて段階的に拡大する

ステップ4で定めた優先順位に従い、ZTAを構成する技術コンポーネントを段階的に導入・実装していきます。例えば、まずはID認証の強化から始め、次いで特定のリソースへのアクセス制御を導入するなど、小さく始めて成功体験を積み重ね、対象範囲を徐々に拡大していくアプローチが推奨されます。

ステップ6:効果検証 - 実装が意図通りに機能しているか確認する

新しいコンポーネントを導入したら、それが意図した通りに機能し、策定したアクセスポリシーが正しく適用されているかを徹底的に検証します。様々な利用シナリオを想定したテストを行い、セキュリティが向上していること、そして業務への悪影響がないことを確認します。

ステップ7:継続的改善 - 脅威やビジネスの変化に追従し続ける

ゼロトラストは、一度構築したら終わりという「プロジェクト」ではありません。新たな脅威の出現、ビジネス要件の変化、新しいテクノロジーの登場など、組織を取り巻く環境は常に変化します。この変化に対応し、ポリシーやアーキテクチャを継続的に見直し、改善し続ける「プロセス」なのです。

ゼロトラストの「設計図」を理解する

7つのステップでゴールへの道のりを理解したところで、次にその「ゴール」となるZTAの設計図を見ていきましょう。NISTは、特定の製品に依存しない、論理的な参照アーキテクチャを提示しています。

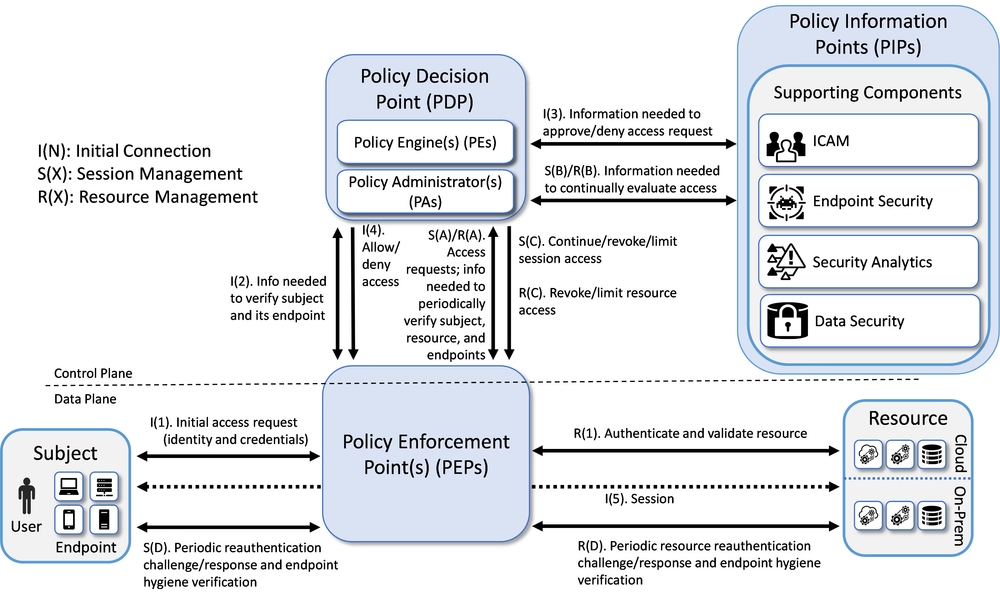

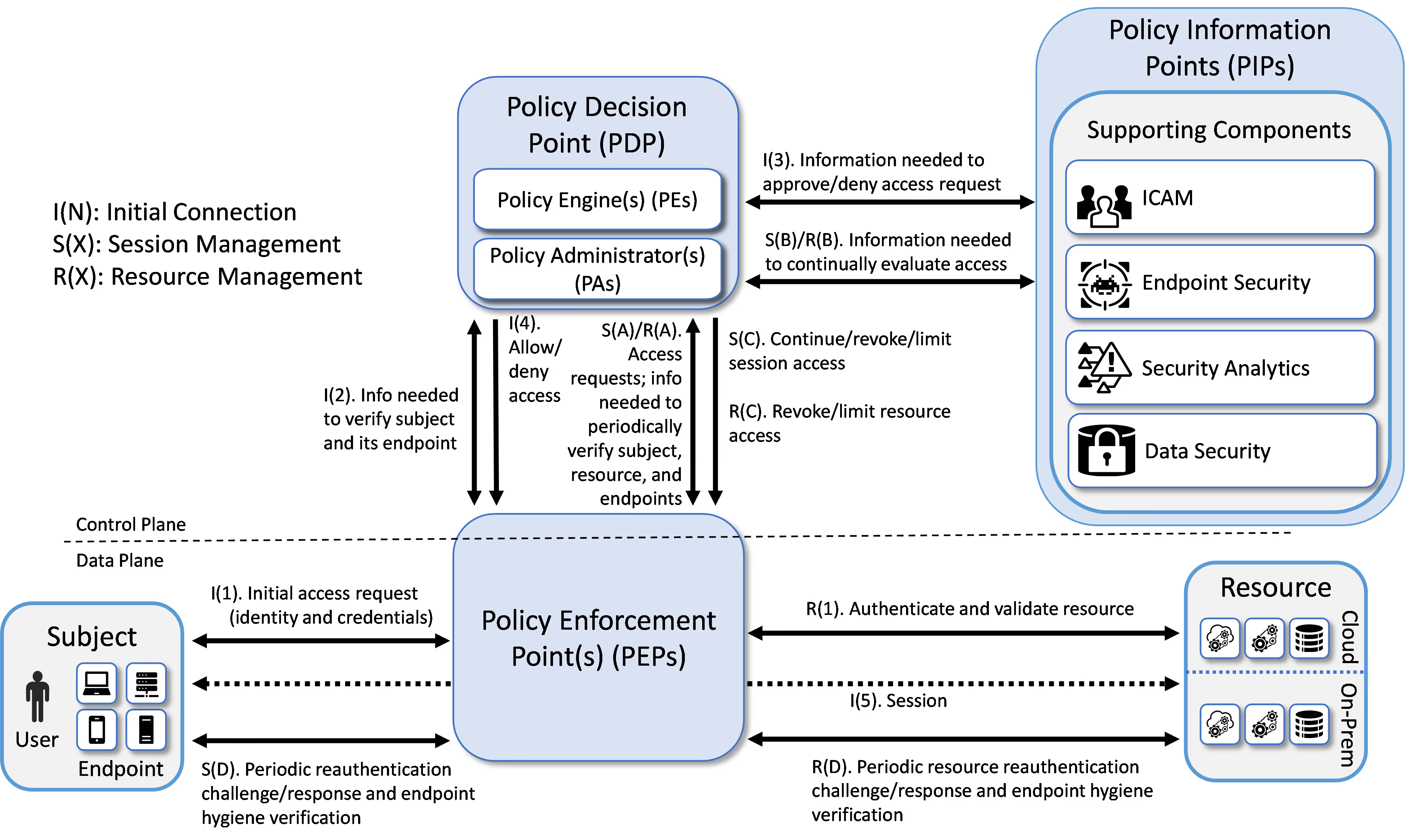

ZTAの心臓部:3つのコアコンポーネントの役割

NISTの参照アーキテクチャは、主に3つのコアコンポーネントで構成されています。

- ポリシーエンジン (PE) / ポリシー決定点 (PDP): アクセス要求があった際に、そのアクセスを許可するか拒否するかを「決定」する頭脳です。企業のアクセスポリシーと、後述するPIPからの情報を基に判断を下します。

- ポリシーアドミニストレーター (PA) / ポリシー強制点 (PEP): PDPからの決定を受けて、実際にアクセスを許可したり、ブロックしたりする「実行部隊」です。ユーザーとリソースの間の通信経路に配置され、通信を中継または遮断します。

- ポリシー情報点 (PIP): PDPが賢明な判断を下すための「目や耳」となる情報源です。ID管理システム、デバイスのセキュリティ状態(脅威検知情報など)、SIEM/SOARからのログ情報など、様々なセキュリティシステムから継続的に情報を収集し、PDPに提供します。

この3者が連携することで、「常に最新の情報を基に(PIP)、厳格なポリシーに従って(PDP)、アクセスを制御する(PEP)」というゼロトラストの基本動作が実現されるのです。

【図解】NISTによる一般的なZTA参照アーキテクチャ

以下の図は、NISTが示す一般的なZTA参照アーキテクチャです。ユーザー(Subject)からのアクセス要求が、まずPEPに届き、PEPがPDPに判断を仰ぎます。PDPはPIPから得られる様々な情報を加味してアクセス可否を決定し、その指示をPEPに送り返す、という一連の流れが示されています。

どこから手をつける?現実的な3つの実装パターン

概念や設計図だけでは、自社にどう適用すればよいかイメージが湧きにくいかもしれません。NISTは、24社のテクノロジーベンダーと協力し、彼らの商用製品を組み合わせて19通りもの具体的なZTA実装(ビルド)をラボ環境で構築・検証しました。これにより、現実的な導入アプローチが見えてきました。

アプローチ例1:ID管理強化から始める「EIG」

多くの組織にとって最も現実的で効果的な最初の一歩が、IDガバナンス強化(Enhanced Identity Governance - EIG) です。これは、全てのアクセスの基本となる「ID」の管理を徹底することから始めるアプローチです。多要素認証(MFA)の導入や、ユーザーの役割に応じた権限管理を厳格化することで、セキュリティレベルを大きく向上できます。

アプローチ例2:ネットワーク制御を強化する「SDP」「マイクロセグメンテーション」

次の段階として、ネットワークレベルでの制御を強化するアプローチがあります。

- ソフトウェア定義境界(Software-Defined Perimeter - SDP): 認証されたユーザーとデバイスに対してのみ、許可された特定のリソースへのネットワーク経路を動的に生成する技術です。これにより、許可されていないユーザーからはリソースの存在そのものを隠蔽できます。

- マイクロセグメンテーション: ネットワークを小さなセグメントに細かく分割し、セグメント間の通信を厳しく制限する手法です。たとえ一つのセグメントが侵害されても、被害が他のセグメントへ広がる(ラテラルムーブメント)のを防ぎます。

アプローチ例3:クラウド時代に対応する「SASE」

クラウド利用とリモートワークが主流の現代において特に注目されるのが、セキュアアクセスサービスエッジ(Secure Access Service Edge - SASE) です。これは、ネットワーク機能とセキュリティ機能をクラウドサービスとして一体的に提供するモデルです。ユーザーがどこにいても、クラウド上の単一のポイントを経由して安全に社内リソースやインターネットにアクセスできる環境を実現します。

検証に使われた製品の組み合わせ例

NISTのプロジェクトでは、これらのアプローチを実現するために、様々なベンダーの製品がポリシーエンジン(PE)やポリシー強制点(PEP)として組み合わされました。以下の表は、その組み合わせの一例です。

| ビルドID | 実装アプローチ | ポリシーエンジン/決定点 (PE/PDP) の例 |

|---|---|---|

| E1B1 | EIG Crawl | Okta Identity Cloud, Ivanti Access ZSO |

| E2B1 | EIG Crawl | Ping Identity PingFederate |

| E1B3 | SDP | Zscaler ZPA Central Authority (CA) |

| E2B3 | Microsegmentation | Cisco ISE, Cisco Secure Workload |

| E1B5 | SASE & Microsegmentation | PAN NGFW, PAN Prisma Access |

| E2B4 | SDP & SASE | Symantec Cloud Secure Web Gateway (SWG) |

導入の「リアル」:NISTが突き止めた3つの教訓と成功の鍵

NISTが19もの実装パターンを構築・検証する中で、机上の空論だけでは見えてこない、現実的な課題や教訓が明らかになりました。これからゼロトラスト導入を計画する組織にとって、非常に価値のある知見です。

教訓1:ベンダー間の「製品連携」が成功の鍵

ゼロトラストは、単一の製品で実現できるものではありません。ID管理、エンドポイントセキュリティ、ネットワーク機器など、様々なベンダーの製品を連携させる必要があります。NISTの検証では、これらの製品がスムーズに情報をやり取りし、統合的に機能するかが、ZTA全体の有効性を左右する重要なポイントであることが示されました。製品選定の際には、個々の機能だけでなく、APIなどを通じた連携・統合のしやすさを重視する必要があります。

教訓2:「ポリシー管理」の複雑化にどう立ち向かうか

ZTAでは、複数のコンポーネントにまたがってアクセスポリシーが分散して設定されることが多くなります。ID管理システムにはIDに関するポリシー、エンドポイント製品にはデバイスに関するポリシー、といった具合です。これにより、組織全体のポリシーを一元的に把握し、管理することが難しくなるという課題が浮き彫りになりました。どこにどのようなポリシーが設定されているかを明確に文書化し、管理する体制を整えることが不可欠です。

教訓3:SIEM/SOARとの連携で検知・対応能力を高める

SIEM(セキュリティ情報イベント管理)やSOAR(セキュリティオーケストレーション・自動化・対応)といった既存のセキュリティ運用基盤には、脅威の兆候を示す膨大な情報が蓄積されています。この情報をリアルタイムでZTAのポリシーエンジン(PDP)に連携させることで、より精度の高いリスク判断が可能になります。例えば、SIEMが不審な振る舞いを検知したユーザーからのアクセスを、即座にブロックするといった高度な自動対応が実現できます。

まとめ:ゼロトラストとは目的地ではなく、変化に対応し続ける「旅」である

本記事では、NISTの最新ガイド「SP 1800-35」を基に、ゼロトラスト実装のための具体的な7つのステップ、目指すべき設計図、そして現実的なアプローチと教訓を解説しました。

重要なのは、ゼロトラストが決まったゴールのある「プロジェクト」ではなく、ビジネス環境や脅威の変化に合わせ、アーキテクチャとポリシーを継続的に改善し続ける終わりのない「旅(ジャーニー)」であると認識することです。

この長い旅の第一歩は、壮大な計画を立てることではありません。まずは「ステップ1:現状把握」から始めることです。自社が今、何を持っていて、どのような通信が行われているのか。その正確な地図を手に入れることが、安全な航海への最も確実な一歩となるでしょう。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: