xz攻撃は序章か? 50年の歴史に学ぶ、OSSサプライチェーン防御の要諦

公開日

現代のソフトウェア開発において、オープンソースソフトウェア(OSS)の利用はもはや空気のような存在です。開発の効率化やコスト削減に大きく貢献する一方で、その「見えない」部分、つまりソフトウェアがどのように作られ、届けられるかというサプライチェーンに潜むリスクについて、私たちは十分に認識しているでしょうか? 2024年初頭に発覚した「xz Utils」へのバックドア混入事件は、OSSを基盤とするサプライチェーンがいかに巧妙な攻撃の標的となりうるかを、改めて私たちに突きつけました。

本記事では、GoogleのRuss Cox氏がacmqueue誌に寄稿した「Fifty Years of Open Source Software Supply Chain Security」に基づき、半世紀にわたって議論されてきたソフトウェアサプライチェーンセキュリティの普遍的な課題を紐解きます。そして、OSS利用が不可欠となった現代において、そのリスクの本質を理解し、私たちのソフトウェア資産を守るために不可欠な防御策について、具体的なステップと共に解説していきます。

なぜOSSサプライチェーンセキュリティが重要なのか?:依存が前提の世界

私たちが日々利用するソフトウェアやサービスは、無数のコンポーネント(部品)から成り立っています。その多くが、世界中の開発者によって公開・共有されているOSSです。このOSSの再利用こそが、現代のソフトウェア開発のスピードと革新を支える原動力となっています。

ソフトウェア開発の現実:複雑に絡み合う依存関係

一見シンプルなソフトウェアであっても、その内部では多くのOSSが利用されています。例えば、Go言語の標準コマンドですら数百のパッケージに依存し、Kubernetesのような大規模システムではその数は数千、数万にも及びます。問題は、利用するOSSがさらに別のOSSに依存している、という「推移的依存」によって、依存関係が網の目のように複雑化している点です。この「依存関係の鎖」のどこか一つにでも弱点があれば、それがシステム全体に深刻な影響を及ぼす可能性があるのです。

便利さの代償:OSS利用に潜む「攻撃」と「脆弱性」

OSSサプライチェーンのセキュリティリスクを考える上で、まず「攻撃」と「脆弱性」という二つの異なる性質のリスクを区別することが重要です。

- サプライチェーン「攻撃」 (Attack): 悪意を持った第三者が、開発プロセスや配布経路に不正に介入し、バックドアのような悪意のあるコードを意図的に混入させる行為です。ソフトウェアがユーザーの手元に届く前に改ざんされるため、発見が非常に困難な場合があります。

- サプライチェーン「脆弱性」 (Vulnerability): 開発者自身に悪意はなくても、ソフトウェアの設計上の欠陥や実装ミス(バグ)が、結果的にセキュリティ上の弱点となってしまうケースです。この弱点が攻撃者によって悪用される可能性があります。過去に大きな影響を与えたLog4jの脆弱性やOpenSSLのHeartbleed脆弱性は、こちらの代表例です。

xz攻撃が示した脅威:信頼関係を悪用する巧妙なソーシャルハック

2024年に発覚したxz攻撃は、サプライチェーン「攻撃」の巧妙さと深刻さを如実に示す事例となりました。攻撃者は「Jia Tan」という偽名を使い、数年がかりでxz Utilsという広く使われるOSSプロジェクトの信頼を獲得。最終的にメンテナンス権限の一部を手に入れ、正規のリリースプロセスを通じてバックドアを仕込むことに成功しました。このバックドアは、特定の条件下でssh(Secure Shell)デーモンを乗っ取り、遠隔から任意のコマンドを実行可能にするという極めて危険なものでした。

この事件の特筆すべき点は、高度な技術だけでなく、OSSコミュニティにおける「信頼」や「開発者の負担」といった人間的な側面を巧みに利用したソーシャルエンジニアリングが用いられたことです。幸いにも、パフォーマンスのわずかな劣化に気づいた開発者の調査によって早期に発見されましたが、もし発見が数週間、数ヶ月遅れていれば、世界中のLinuxシステムが深刻な危機に瀕していた可能性がありました。

ソフトウェアを守る盾を築く:サプライチェーン防御の4つの鍵

複雑化し、巧妙化するOSSサプライチェーンのリスクに対し、私たちはどのようにソフトウェアを守ればよいのでしょうか? Russ Cox氏は、50年にわたるソフトウェアセキュリティの歴史を踏まえ、特に強化すべき防御策として以下の4つの鍵を提示しています。

防御の鍵1:ソフトウェアの「正体」を見極める - 認証と検証による完全性の確保

- なぜ必要か?: ソフトウェアは、開発者の手元からユーザーに届くまでの間に、配布サーバーの侵害やネットワーク経路上での中間者攻撃などによって改ざんされるリスクに常に晒されています。実に半世紀前の1974年のMulticsレビューにおいても、「配布段階」でのバックドア挿入の可能性が指摘されていました。近年では、正規のツールに見せかけて改変された開発環境(Xcode)が配布され、それを用いてビルドされた多数のiOSアプリにマルウェアが混入したXcodeGhost事件のような事例も発生しています。

- どう実現するか?: ソフトウェアが「本物」であり、かつ「改ざんされていない」ことを保証する仕組みが必要です。

- チェックサムデータベース (Checksum Database): Go言語のエコシステムでは、公開されている全モジュールのバージョンごとに一意なハッシュ値(SHA256チェックサム)を記録した中央データベースを運用しています。開発者がモジュールをダウンロードする際、

goコマンドが自動的にこのデータベースに問い合わせ、ダウンロードしたファイルのハッシュ値と照合することで、改ざんがないことを保証します。この「Trust on First Use (TOFU)」と呼ばれるアプローチは、一度検証されたバージョンの不変性をエコシステム全体で保証する強力な仕組みです。 - デジタル署名 (GPG/Sigstoreなど): ソフトウェアの作者が自身の秘密鍵でリリースファイルに署名し、ユーザーは対応する公開鍵を用いてその署名を検証することで、作者の真正性とデータの完全性を確認できます。xz攻撃の際も、攻撃者が署名した悪意のあるパッケージと、元のメンテナーが過去に署名した正当なパッケージを区別することが可能でした。近年では、より使いやすく自動化に適したSigstoreのような仕組みも登場しています。

- チェックサムデータベース (Checksum Database): Go言語のエコシステムでは、公開されている全モジュールのバージョンごとに一意なハッシュ値(SHA256チェックサム)を記録した中央データベースを運用しています。開発者がモジュールをダウンロードする際、

防御の鍵2:ビルドプロセスから「不確かさ」を排除する - 再現可能なビルドの推進

- なぜ必要か?: たとえソースコードが正しくても、それを実行可能なバイナリ形式に変換するビルド(コンパイルやパッケージング)の過程で、悪意のあるコードが混入される可能性があります。Multicsレビューでは、ソースコードには現れない形で、コンパイル後のバイナリコードにバックドアを隠蔽する手法も考察されていました。xz攻撃で実際にバックドアを仕込んだスクリプトは、公開されているGitリポジトリのソースコードには含まれず、配布用のアーカイブファイル(tarball)を生成するビルドプロセス中にのみ挿入されるという巧妙なものでした。つまり、配布されているバイナリが、本当に公開されているソースコードから生成されたものなのか、検証する手段が求められます。

- どう実現するか?: 再現可能なビルド (Reproducible Builds) は、この課題に対する重要なアプローチです。これは、同じソースコードからは、ビルド環境(OS、時刻、パスなど)の違いによらず、誰がいつどこでビルドしてもビット単位で完全に同一のバイナリが生成されることを目指す取り組みです。これにより、第三者が配布されたバイナリを独自にソースコードからビルドし直し、公式配布物と比較することで、ビルドプロセスにおける改ざんがないかを独立して検証できます。Goプロジェクトでは、Go自身のツールチェイン(コンパイラなど)を完全に再現可能にするための改善を進めています。

防御の鍵3:「弱点」を放置しない - 迅速な脆弱性発見と継続的な対応

- なぜ必要か?: ソフトウェア開発において「完璧なセキュリティ」を達成することは現実的ではありません。どんなソフトウェアにも脆弱性が存在する可能性があり、それらは日々発見されうるという前提に立つ必要があります。攻撃者は常に既知の脆弱性を利用しようと狙っており、脆弱性情報が公開されてから実際に対応するまでのタイムラグが、そのままリスクとなります。Log4jの深刻な脆弱性が発覚した際、多くの企業が自社システムへの影響範囲の特定と修正対応に奔走しました。迅速な対応体制の欠如は、単なる技術的負債ではなく、事業継続に関わるリスクとなりえます。

- どう実現するか?: 脆弱性への対応は、発見と修正の両輪で進める必要があります。

- 定期的な脆弱性スキャン: まず、自分たちが利用しているソフトウェアコンポーネントを正確に把握するためのソフトウェア部品表(SBOM: Software Bill of Materials)を作成・維持します。そして、SBOMと脆弱性データベース(OSV: Open Source Vulnerabilities formatに準拠したデータベースなどを連携させ、利用中のOSSに既知の脆弱性が含まれていないか定期的にスキャンします。言語固有のツール(

govulncheck,npm auditなど)や汎用ツール(osv-scannerなど)が利用できます。重要なのは、たとえ自社のソフトウェア構成を変更していなくても、脆弱性情報は日々更新されるため、スキャンを継続的に(理想的には毎日)実施することです。 - 迅速なアップデートとデプロイ体制: 脆弱性が発見された場合に、修正済みのバージョンへ迅速にアップデートできる体制を構築することが不可欠です。これには、依存関係のアップデートが他の機能に予期せぬ影響を与えないことを確認するための包括的な自動テストと、修正版を本番環境へ迅速に展開するための自動化されたデプロイメントパイプラインの整備が含まれます。修正版の適用に数週間、数ヶ月を要するようでは、効果的な防御策とは言えません。

- 定期的な脆弱性スキャン: まず、自分たちが利用しているソフトウェアコンポーネントを正確に把握するためのソフトウェア部品表(SBOM: Software Bill of Materials)を作成・維持します。そして、SBOMと脆弱性データベース(OSV: Open Source Vulnerabilities formatに準拠したデータベースなどを連携させ、利用中のOSSに既知の脆弱性が含まれていないか定期的にスキャンします。言語固有のツール(

防御の鍵4:「堅牢な土台」を選ぶ - 依存関係の精査と安全な言語の採用

- なぜ必要か?: ソフトウェアのセキュリティは、その土台となるコンポーネントや開発言語の選択に大きく左右されます。利用するOSSコンポーネント(依存関係)は、少なければ少ないほど攻撃対象領域(Attack Surface)が減り、リスクは低減します。コンピュータ科学者Gordon Bellの言葉を借りれば、「最も安価で、最も高速で、最も信頼性の高いコンポーネントは、そこに存在しないコンポーネントである」のです。また、プログラミング言語の特性自体が、脆弱性を生み出しやすい要因となることもあります。特にC言語やC++は、開発者がメモリ管理を直接行う必要があり、バッファオーバーフローなどのメモリ関連のバグを作り込みやすく、これが深刻な脆弱性に繋がるケースが後を絶ちません。また、「未定義動作」の存在も、予期せぬ挙動や脆弱性の温床となりえます。

- どう実現するか?: より安全なソフトウェアを構築するために、以下の点を考慮します。

- 依存関係の最小化と精査: 新たなOSSライブラリやフレームワークを導入する際には、その機能が本当に必要か、より依存関係が少なく、かつ活発にメンテナンスされている代替手段はないかを慎重に検討します。追加する依存関係だけでなく、それがさらに依存している推移的依存関係も含めて、ソフトウェア全体の複雑さにどのような影響を与えるかを評価することが重要です。Open Source Insightsのようなツールは、依存関係グラフを可視化し、リスク評価を行うのに役立ちます。xz攻撃では、Debianディストリビューションがsshdにlibsystemdをリンクし、さらにそれが間接的にliblzmaに依存していたことが、攻撃経路を可能にする一因となりました。

- メモリセーフ言語 (Memory-Safe Languages) の活用: 可能であれば、新しいプロジェクトやコンポーネントの開発には、メモリ安全性を考慮して設計された言語の採用を検討します。米国NSA(国家安全保障局)も、C#、Go、Java、Rustといったメモリセーフな言語の使用を推奨しています。これらの言語は、メモリ関連の一般的なバグ(例:バッファオーバーフロー、ダングリングポインタ)を、言語仕様、コンパイラ、またはランタイムの仕組みによって未然に防ぐ機能を持っており、C/C++に比べて特定の種類の脆弱性を大幅に削減することが期待できます。

技術的対策だけでは不十分:OSSエコシステムが抱える根深い課題

これまで見てきた4つの鍵となる技術的対策は、サプライチェーンセキュリティを強化する上で非常に重要です。しかし、これらの対策を講じるだけでは、OSSサプライチェーンが抱えるより根本的な問題を解決するには不十分かもしれません。その根底には、多くの重要なOSSプロジェクトが、十分な資金やリソースなしに、少数のボランティア開発者の善意や献身によって支えられているという構造的な課題が存在します。

OSSを支える「善意」と、その裏にある「資金不足」の現実

2014年に発覚したOpenSSLのHeartbleed脆弱性は、この問題を社会に広く知らしめた象徴的な出来事でした。当時、インターネット上の暗号化通信の根幹を支える極めて重要なライブラリであったOpenSSLが、実質的にごく少数の開発者によって、年間わずか2,000ドル程度の寄付金で維持されていたことが明らかになり、業界に大きな衝撃を与えました。もし、数十万ドル規模の費用をかけた専門的なセキュリティ監査が実施されていれば、この深刻な脆弱性は事前に発見できた可能性があったと指摘されています。

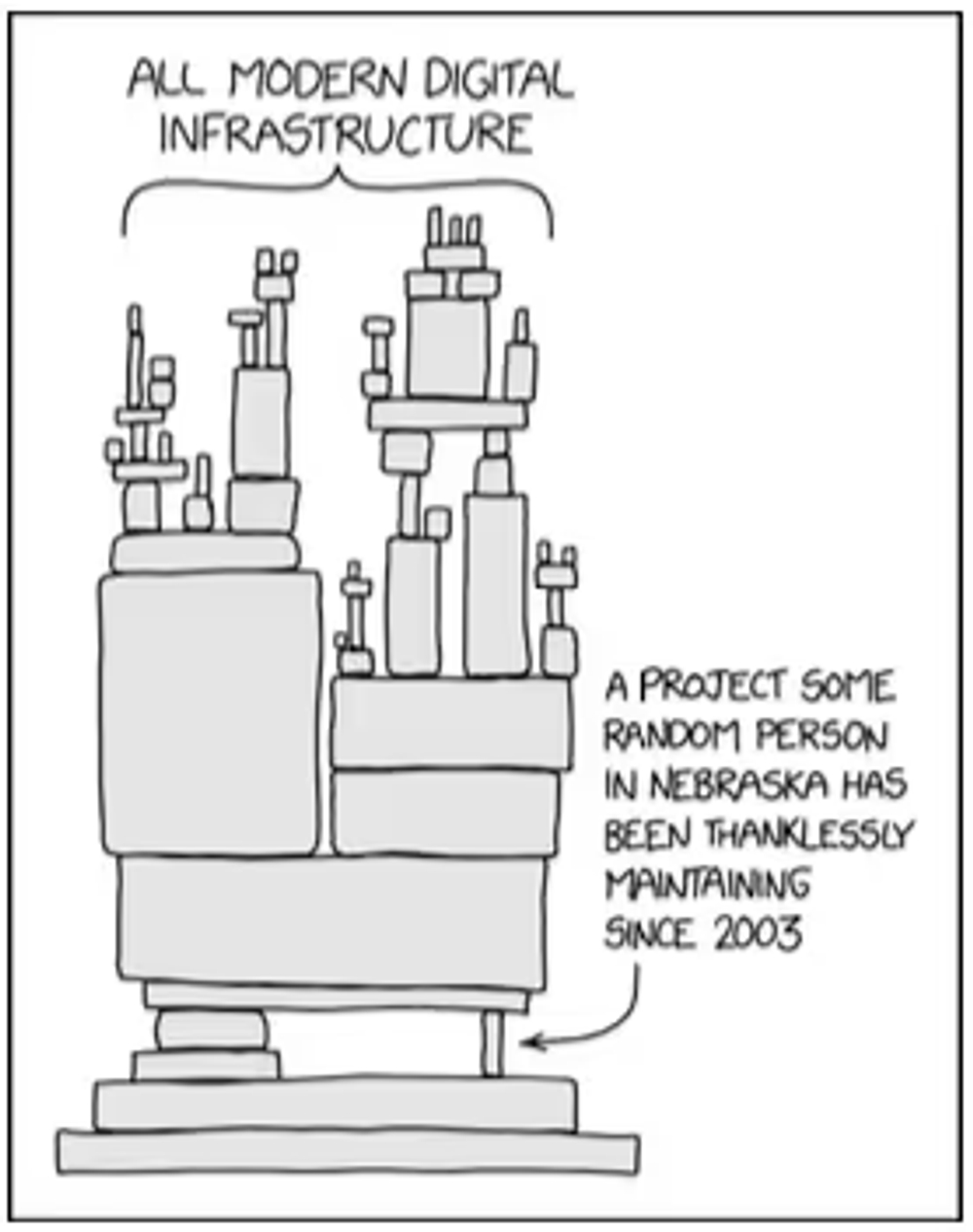

現代デジタル社会を支える、危うい基盤 (xkcdより)

この有名なxkcdコミックは、前述したような状況、すなわち「現代のあらゆるデジタルインフラ」が、誰かが善意で(しかし十分な支援なしに)メンテナンスしているたった一つのOSSプロジェクトの上に、危ういバランスで成り立っている可能性を風刺しています。これは単なる誇張ではなく、多くの基盤的なOSSプロジェクトが置かれている現実の一側面を捉えていると言えるでしょう。

xz攻撃の背景にも潜む、資金不足が招くセキュリティホールと乗っ取りリスク

xz攻撃のケースも、同様の文脈で捉えることができます。元のメンテナーであるLasse Collin氏は、この広く使われるライブラリの開発と維持を、フルタイムの仕事としてではなく、限られた時間の中で、長年にわたりほぼ一人で行っていました。攻撃者はこの状況、つまりメンテナーの負担が大きいことや、コミュニティからの機能追加要求などにつけ込みました。「開発のペースが遅い」「もっと多くの貢献者が必要だ」といったプレッシャーを、複数の偽アカウントを使ってコミュニティ内で演出し、最終的にCollin氏からメンテナンス権限の一部を譲り受けることに成功したのです。

資金や人的リソースが不足しているプロジェクトは、開発者の負担増大を招き、十分なコードレビューやセキュリティ対策を行う余裕が失われがちです。その結果、意図しない脆弱性が混入しやすくなるだけでなく、xz攻撃のようなソーシャルエンジニアリングによるプロジェクト乗っ取りのリスクに対しても脆弱になります。Heartbleed事件を契機に、Linux Foundation傘下のOpenSSF(Open Source Security Foundation)のような、OSSのセキュリティ向上と持続可能性支援を目的とした組織が設立され、状況は改善に向けた努力が続けられていますが、課題の根は深く、依然として大きな挑戦であると言えます。

私たちにできること:OSSエコシステムへの貢献と支援の輪を広げる

OSSの恩恵を受けている企業や開発者は、単なる「利用者」にとどまるのではなく、その健全なエコシステムの維持・発展に貢献していくという視点を持つことが重要です。貢献の形は様々です。コードのバグ修正や機能追加、バグ報告、ドキュメントの翻訳や改善といった技術的な貢献はもちろんのこと、プロジェクトへの資金提供(寄付やスポンサーシップ)、あるいはOSS開発者を直接雇用するといった経済的な支援も、サプライチェーン全体のセキュリティレベルを底上げする上で不可欠な要素となります。

まとめ:未来のソフトウェア開発を守るために、今、私たちが向き合うべきこと

ソフトウェアサプライチェーンセキュリティの課題は、決して新しいものではありません。その基本的な輪郭は、50年前のMulticsのセキュリティ評価の時代から、本質的には変わっていないのかもしれません。しかし、ソフトウェアの部品化と再利用が爆発的に進んだ現代において、そのリスクはかつてないほど広範囲に及び、攻撃手法はより巧妙化しています。xz攻撃のような事件は、氷山の一角である可能性も否定できず、決して他人事として片付けられる問題ではありません。

この複雑な課題に対する「銀の弾丸」は存在しません。しかし、私たちが着実に進むべき道筋は明確になっています。

- ソフトウェア認証(署名やチェックサム) による出自と完全性の保証。

- 再現可能なビルドによるビルドプロセスの透明性と検証可能性の確保。

- 継続的な脆弱性スキャンと迅速なアップデート体制による既知のリスクの低減。

- 安全なプログラミング言語の採用と依存関係の慎重な精査による、より堅牢なソフトウェア基盤の構築。

これらの防御策を一つ一つ着実に導入し、継続的に改善していくことが、サプライチェーン攻撃をより困難にし、攻撃者にとってコストの高いものにする上で不可欠です。

そして同時に、忘れてはならないのが、私たちが日常的に依存しているOSSエコシステムそのものの健全性を維持するための努力です。重要なOSSプロジェクトを支える開発者コミュニティへの積極的な 貢献(コード、バグレポート、ドキュメントなど) や、経済的な支援(寄付、スポンサーシップ、開発者の雇用など) を強化していくことも、同じく重要です。

ソフトウェアサプライチェーンのセキュリティは、個々の開発者や一企業の努力だけで達成できるものではありません。開発者、企業、コミュニティ、そして業界全体がこの課題の重要性を認識し、協力して継続的な改善に取り組むこと。それこそが、未来のソフトウェア開発の安全性と信頼性を守るための唯一の道なのです。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: