ソフトウェアサプライチェーン攻撃の脅威にどう立ち向かう?最新研究が示す優先すべきセキュリティ対策

公開日

近年、SolarWinds事件、Log4jの脆弱性、XZ Utilsへのバックドア混入など、ソフトウェアが開発されて利用者に届くまでの過程(サプライチェーン)を狙ったセキュリティインシデントが深刻化しています。これは、ソフトウェアの”材料”である部品に毒が盛られたり、“製造ライン”である開発環境が乗っ取られたりするようなもので、もはや他人事ではありません。このような状況下で、多くの組織が直面しているのが『どこから対策を始めるべきか』という課題です。

この記事では、ノースカロライナ州立大学の研究チームによる最新の論文「Can the Rising Tide of Software Supply Chain Attacks Raise All Software Engineering Boats?」に基づき、ソフトウェアサプライチェーンセキュリティの現状を解き明かし、データが示す「本当に効果のある対策」とその優先順位を、セキュリティの専門家でない方にも分かりやすく解説します。

高まるセキュリティへの圧力:もう「知らない」では済まされない

ソフトウェアサプライチェーン攻撃の深刻化を受け、各国政府も対策を強化しています。

- 米国の動き: バイデン政権は2021年5月12日に大統領令14028号 (Executive Order 14028) を発令しました。これにより、米国政府にソフトウェアを納入する企業は、安全な開発手法(セキュアな開発プラクティス)を実践していることを証明する書類に、会社のCEOなどが署名することが義務付けられました。

- 欧州の動き: 欧州連合(EU)でも、2024年10月に「サイバーレジリエンス法 (Cyber Resilience Act, CRA)」という新たな規制が導入されました。これにより、EU市場でデジタル製品を販売するメーカーは、製品の企画から廃棄までの全ライフサイクルにわたって、サイバーセキュリティを確保する責任を負うことになります。

これらの規制に従わない場合、高額な罰金が科されたり、製品の販売が差し止められたりする可能性があり、企業にとって無視できない大きなリスクとなっています。販売差し止めは直接的な収益減だけでなく、市場での信頼失墜にも繋がります。

あなたの組織は大丈夫?多くの組織で見過ごされているセキュリティ対策

では、実際の開発現場では、どの程度セキュリティ対策が進んでいるのでしょうか。研究では、大手ソフトウェア企業9社、61人の実務者へのインタビューを通じて、対策の導入状況が調査されました。その結果、多くの組織で導入が進んでいる対策と、ほとんど手付かずになっている対策の間に、明確な差があることが分かりました。

比較的多くの組織で導入されている対策(トップ10)

| プラクティス名 | 導入率 | 解説 |

|---|---|---|

| 認証 | 100% | 誰がシステムやデータにアクセスできるかを正しく管理する、基本的なセキュリティ対策です。 |

| 自動セキュリティスキャンツール | 97% | コードに潜む脆弱性を自動的に見つけ出してくれるツールを導入することです。 |

| 役割ベースのトレーニング | 97% | 開発者、運用担当者など、それぞれの役割に応じたセキュリティ教育を行うことです。 |

| ビルド成果物の管理 | 94% | プログラムをビルドして出来上がったファイルが、不正に改ざんされないように厳重に管理することです。 |

| 役割と責任の明確化 | 92% | セキュリティに関する問題が発生した際に、誰が責任を持って対応するのかをあらかじめ決めておくことです。 |

| 境界保護 | 91% | ファイアウォールなどを利用して、社内ネットワークを外部の脅威から守ることです。 |

| ソフトウェアライセンスの管理 | 89% | 利用しているオープンソースのライセンス規約を遵守し、法的なリスクを回避することです。 |

| 保存情報の保護 | 86% | データベースなどに保存されている顧客情報などの重要なデータを暗号化して保護することです。 |

| 脆弱性開示 | 86% | 自社製品に脆弱性が見つかった場合に、それを迅速かつ透明性をもって公開し、利用者に知らせる体制を整えることです。 |

| 環境の分離 | 84% | 開発環境、テスト環境、本番環境を物理的または論理的に分離し、互いに影響を与えないようにすることです。 |

これらは、サプライチェーン攻撃が注目される以前から、その重要性が認識されてきた基本的なセキュリティ対策であり、比較的多くの組織で導入が進んでいます。

ほとんどの組織で導入されていない対策(ワースト11)

| プラクティス名 | 導入率 | 解説 |

|---|---|---|

| 再現性のあるビルド | 3% | いつ、誰が、どのコンピューターでビルドしても、全く同じファイルが出来上がるようにすることです。これにより、ビルドの途中で悪意のあるコードが混入していないことを検証しやすくします。 |

| SBOMの利用 | 3% | ソフトウェアを構成する全ての部品(コンポーネント)のリストである「SBOM」を活用し、どんな部品が使われているかを正確に把握することです。 |

| 署名付きコミットの要求 | 8% | コードの変更履歴(コミット)に開発者の電子署名を義務付けることで、誰が変更したのかを明確にし、なりすましを防ぎます。 |

| 来歴の提供 | 8% | ソフトウェアが「いつ、誰が、どのように作ったか」という履歴情報(来歴)を提供することです。製品の透明性を高め、信頼を醸成します。 |

| コンポーネント検証バイパスの防止 | 14% | 開発者が、許可されていない安全性の低い部品を勝手に使ってしまう「抜け道」を防ぐ仕組みを導入することです。 |

| 証明書の作成 | 17% | ソフトウェアが特定のセキュリティ基準を満たしていることを証明する文書(証明書)を作成することです。 |

| ビルドプロセスの監視 | 18% | ビルド中に不審な通信や予期せぬ動作がないか、リアルタイムで監視することです。 |

| SBOMの提供 | 19% | 自社のソフトウェアにどのような部品が使われているかを示すSBOMを、顧客や利用者に提供することです。 |

| 一時的な認証情報 | 22% | ビルドなどの自動化プロセスで使うパスワードなどを、一回限りの使い捨て(一時的)にすることで、漏洩時のリスクを最小限に抑えます。 |

| 防御的なコンパイルとビルド | 25% | 脆弱性を生み出す可能性のある危険なコード記述を、コンパイルの段階でエラーとして検知し、ビルドを停止させる設定のことです。 |

| 信頼できるリポジトリ | 25% | ソフトウェアの部品は、公式で安全性が確認された場所(信頼できるリポジトリ)からのみダウンロードするように徹底することです。 |

これらの先進的な対策は、まさに近年の巧妙なサプライチェーン攻撃に対抗するために重要ですが、多くの組織ではまだ導入が進んでいないのが実情です。規制対応のために形式的に導入したことにして、その実態が伴っていない「チェックボックス・セキュリティ」に陥っているケースも見受けられます。これは、監査をパスするためだけにツールを導入するなどの形式的な対策を行い、実際のセキュリティ向上には繋がっていない状態を指します。こうした見せかけの対策は、攻撃者にとっては容易な標的となり、かえって危険です。

セキュリティ対策は本当に効果があるのか?データが示す明確な答え

研究チームは、「これらの対策を導入すれば、本当に脆弱性は減るのか?」という最も重要な問いに答えるため、14万件以上のオープンソースプロジェクトのデータを分析しました。その結果は、下のグラフが示す通り一目瞭然です。

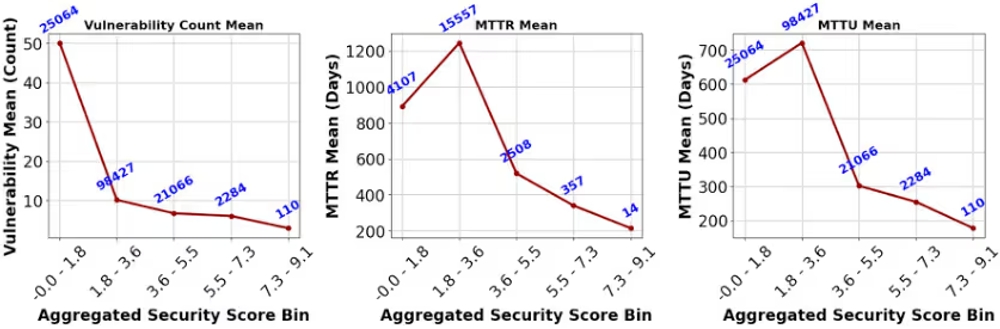

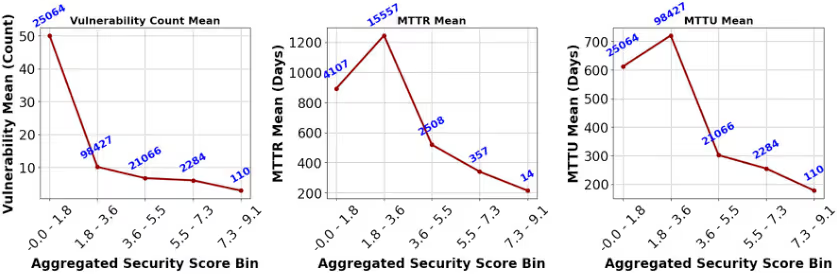

Scorecardスコアとセキュリティ成果指標の関係

左から「脆弱性の平均数」「脆弱性の修正にかかる平均時間」「依存関係の更新にかかる平均時間」を示す。

グラフを見ると、セキュリティ対策のスコア(横軸)が高いプロジェクトほど、公開されている脆弱性の数、脆弱性の修正にかかる平均時間、依存関係の更新にかかる平均時間のすべてが劇的に減少していることが分かります。

これは、セキュリティ対策への投資が、実際にソフトウェアの安全性を高める上で効果的であることを示す強力な証拠と言えます。

限られたリソースで最大の効果を出す「最初の一歩」

とはいえ、すべての対策を一度に導入するのは困難です。では、どこから手をつけるべきなのでしょうか。研究チームは、SolarWinds、Log4j、XZ Utilsという3つの重大インシデントで実際に使われた114種類の攻撃テクニックを分析し、それらを防ぐのに最も効果的な対策トップ10を「スターターキット」として提案しています。

| 優先すべき対策(スターターキット) | 解説 |

|---|---|

| 1. 役割ベースのアクセス制御 | 従業員に必要最小限の権限しか与えないことで、内部犯行やアカウント乗っ取りのリスクを低減します。 |

| 2. システム監視 | システムのログや通信を常に監視し、攻撃の兆候を早期に発見します。 |

| 3. 境界保護 | ファイアウォールなどで社内ネットワークを外部の攻撃から守ります。 |

| 4. 設定変更の監視 | システムの重要な設定が不正に変更されていないかを常にチェックします。 |

| 5. 環境スキャンツール | 開発環境やビルド環境に、脆弱な設定やマルウェアが潜んでいないかを定期的にスキャンします。 |

| 6. 依存関係の更新 | 利用しているオープンソース部品に脆弱性が見つかった際に、速やかに安全なバージョンに更新します。 |

| 7. セキュリティ設計レビュー | ソフトウェアの設計段階で、セキュリティ上の問題がないかを専門家がレビューします。 |

| 8. 情報フローの強制 | 重要なデータが、許可された経路以外を通って外部に漏洩しないように制御します。 |

| 9. 保存情報の保護 | データベースなどに保存されている重要な情報を暗号化します。 |

| 10. リスクベースの脆弱性修正 | 見つかった脆弱性のうち、ビジネスへの影響が大きいものから優先的に対応します。 |

興味深いことに、このリストの上位には、サプライチェーンに特化した新しい対策よりも、優れたソフトウェアセキュリティの基本が多く含まれています。これは、最新の巧妙な攻撃手法に対抗するためには、まず盤石な基礎固めが不可欠であるという、一見すると当たり前ですが、多くの組織が見落としがちな本質を示唆しているからです。この結果は、巧妙化するサプライチェーン攻撃から身を守るためには、まず足元である基本的なセキュリティ対策を徹底することが、最も重要で効果的であることを示唆しています。

まとめ:セキュリティは、ソフトウェア開発全体の質を高める「未来への投資」

ソフトウェアサプライチェーン攻撃は、もはや他人事ではありません。政府による規制の波は、すべての開発組織に安全な開発体制への変革を迫っています。

本記事で紹介した研究が示すように、セキュリティ対策の導入はまだ道半ばですが、それらが脆弱性の削減に明確な効果をもたらすこともまた事実です。特に、過去の重大インシデントの分析から導き出された「スターターキット」は、どこから手をつけるべきか迷っている組織にとって、貴重な羅針盤となるでしょう。

セキュリティへの取り組みは、単なるコストや規制対応ではありません。それは、コードレビュー、テスト、アーキテクチャ設計といった、ソフトウェア開発全体のプラクティスを見直し、その品質を根本から向上させる絶好の機会です。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: