SaaSセキュリティのトレンド。2025年CSAレポート

公開日

ビジネスの現場で、Software-as-a-Service (SaaS) を利用することはもはや当たり前になりました。業務効率化やコラボレーション促進に欠かせないツールですが、その利便性の裏で、セキュリティリスクが急速に深刻化していることをご存知でしょうか。あなたの会社のSaaS環境は、本当に安全だと言い切れますか?

本記事では、クラウドセキュリティの推進団体であるCloud Security Alliance (CSA) とSaaSセキュリティソリューションを提供するValenceが、420人のIT・セキュリティ専門家を対象に実施した最新調査「State of SaaS Security Report 2025」に基づき、SaaSセキュリティのリアルな現状、見落としがちなリスク、そして今すぐ取るべき対策について徹底解説していきます。

1. 高まるSaaSセキュリティ意識、しかし潜む「自信過剰」の罠

多くの組織がSaaSセキュリティの重要性を認識し、投資を拡大しています。しかし、その自信の裏には見過ごせない課題も潜んでいます。

86%が最重要課題と認識、投資も大幅増へ

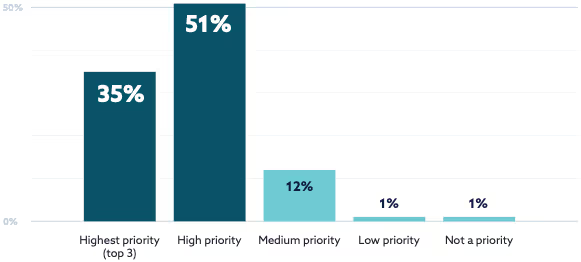

調査によると、組織の86%がSaaSセキュリティを「高い」または「最優先」の課題として位置づけています。これは、2024年調査の80%(中〜高優先度)からの増加であり、SaaS環境保護の必要性に対する認識が深まっていることを示しています。

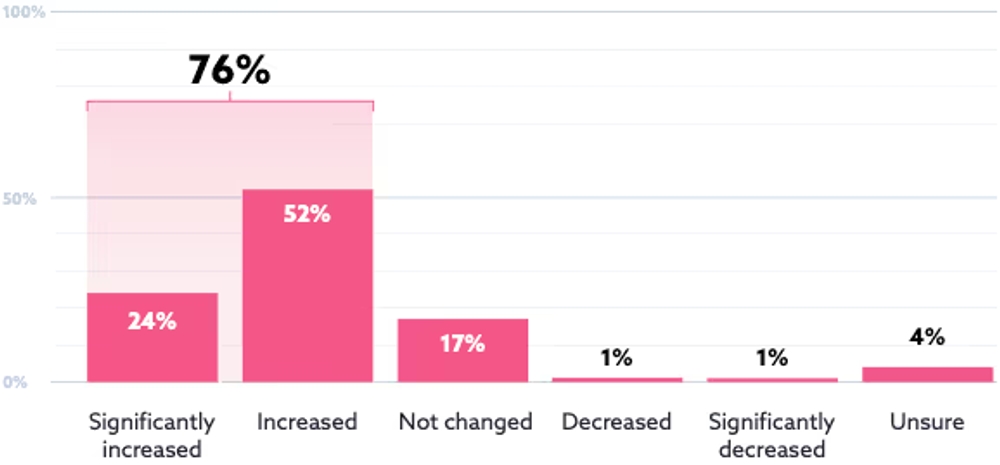

組織におけるSaaSセキュリティの重要度

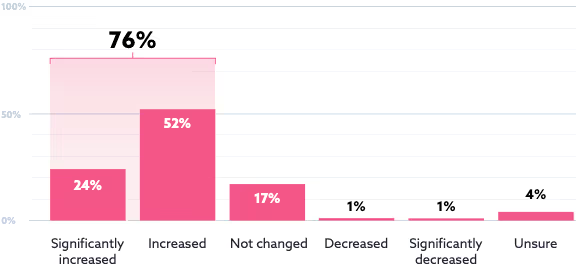

この優先度の高まりは、具体的な投資にも表れています。76%の組織がSaaSセキュリティ関連の予算を過去2年間で増加させており、これは2024年調査の39%から大幅な伸びです。企業がSaaSリスクへの対応に本腰を入れ始めたことがうかがえます。

SaaSセキュリティ予算の変化 (過去2年)

高まる自信の一方で、専門人材不足や検出漏れの懸念も

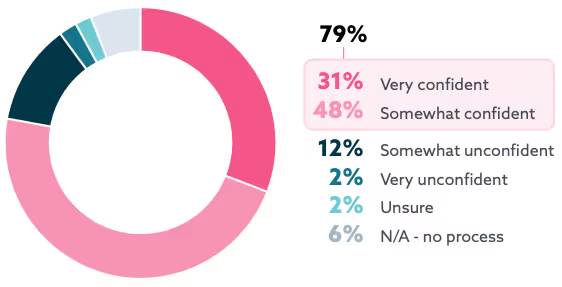

予算増加と比例するように、79%の組織が自社のSaaSセキュリティプロセスに対して「非常に自信がある」または「ある程度自信がある」 と回答しています。多くの組織が、SaaS関連リスクの管理において前進していると感じているようです。

SaaSセキュリティプロセスへの自信度

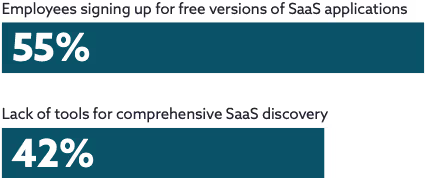

しかし、この自信は必ずしも実態を反映していない可能性があります。依然として39%の組織にはSaaSセキュリティ専門の人員が不足しており、専門知識やリソースが不十分なまま運用されているケースが少なくありません。さらに、後述するように、利用されているSaaSアプリケーションの包括的な検出能力に課題を抱えている組織も多く (42%)、自信の裏には見えないリスクが潜んでいる可能性が示唆されています。

2. あなたの会社にも潜む?見落としがちなSaaSセキュリティ 4つの落とし穴

SaaS環境には、日々の業務に紛れて見過ごされがちなセキュリティリスクが数多く存在します。今回の調査で明らかになった、特に注意すべき4つの「落とし穴」を詳しく見ていきましょう。

【落とし穴1】アクセス制御の甘さが招く、深刻な情報漏洩リスク

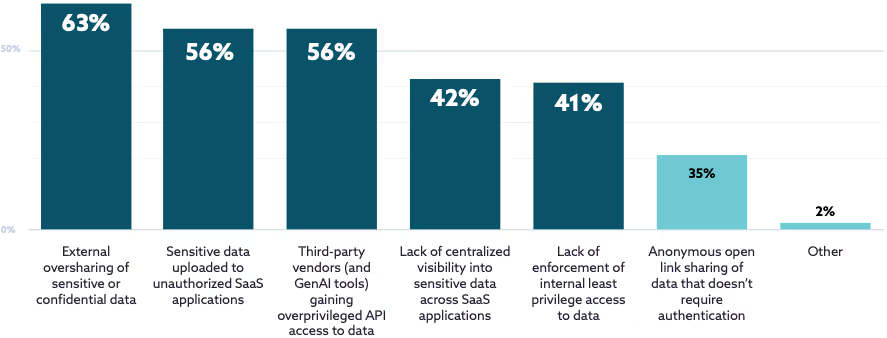

最も深刻なリスクの一つが、機密データの漏洩です。調査では、外部への機密データの過剰共有がトップリスクとして挙げられ、63%の組織が懸念を示しています。また、従業員が未承認のSaaSアプリケーションに機密データをアップロードしてしまうケースも56%の組織で報告されており、データがどこでどのように扱われているかの可視性が低いことが問題です。

SaaSにおける重大なデータ漏洩リスク

これらのリスクの根底には、不十分なアクセス権管理があります。41%の組織で、内部の最小権限アクセスルールが効果的に適用されていません。つまり、必要以上の権限を持つユーザーやシステムが存在し、データ漏洩や内部不正、権限昇格のリスクを高めているのです。

【落とし穴2】ID管理の複雑化:「誰が」「何に」アクセスできる?人間・非人間IDの課題

SaaS環境の拡大は、管理すべきID(アイデンティティ)の数と種類を爆発的に増加させ、その管理をますます複雑にしています。

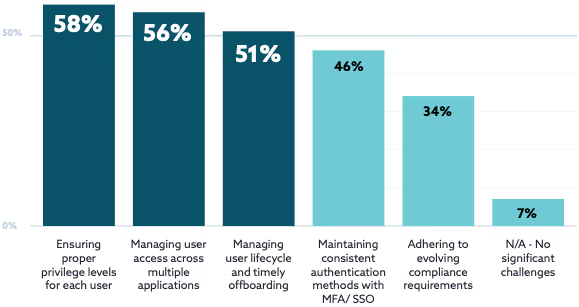

まず、人間(従業員など)のID管理です。多くの組織が、各ユーザーに対して適切な権限レベルを付与・維持することに苦労しており、58%が課題として挙げています。SaaSアプリケーションごとにアクセスモデルやロールが異なるため、一貫したポリシーの適用が難しく、これが過剰な権限付与につながっています。さらに、入退社や異動に伴うIDライフサイクル管理(特にタイムリーなアクセス権削除)も51%の組織で課題となっており、不要になったアカウントが放置されるリスクがあります。この背景には、プロビジョニングやデプロビジョニングの自動化が進んでいないこと (54%) が大きく影響しています。

SaaS向けIAM(ID・アクセス管理)における課題

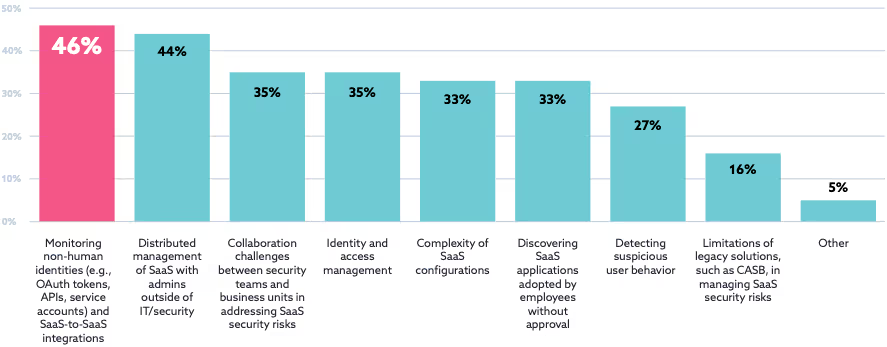

次に、近年ますます重要になっているのが非人間ID (Non-Human Identity: NHI) の管理です。APIキー、OAuthトークン、サービスアカウントといったNHIは、SaaS間の連携や自動化に不可欠ですが、その監視は人間ID以上に難しい場合があります。調査では、NHIとSaaS間連携の監視がトップチャレンジの一つとして挙げられ、46%の組織が課題と感じています。特に、生成AI (GenAI) やCopilotのような新しいツールの導入は、これらの連携をさらに複雑化させ、広範なデータアクセス権限を要求することが多く、新たなリスクベクトルとなっています。実際に、56%の組織が、第三者ベンダーやAIツールによる過剰な特権APIアクセスを懸念しています(前述のデータ漏洩リスクグラフ)。

組織が直面するSaaSセキュリティのトップ課題

【落とし穴3】管理の死角:「シャドーIT」と「責任の分散」が生むガバナンス不全

SaaSの導入や管理が、IT部門やセキュリティ部門の目の届かないところで行われる 「シャドーIT」(組織が把握・管理していないIT利用) や、管理責任の分散も大きなリスク要因です。

55%の組織で、従業員がセキュリティ部門の関与なしにSaaSアプリケーションを導入している実態が明らかになりました。多くの場合、無料版やトライアル版が勝手に利用され始め、そこに機密情報が保存されても気づかれない可能性があります。

SaaSアプリケーション特定における最大の課題

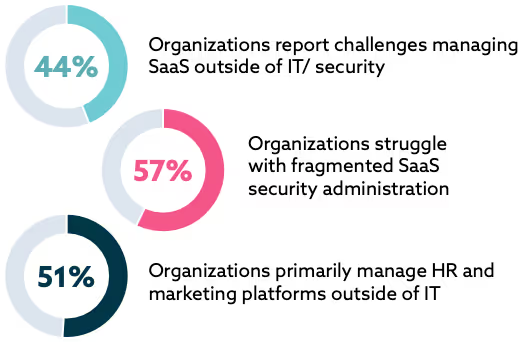

さらに、SaaSの管理自体も分散化する傾向にあります。人事 (HR) やマーケティング関連のプラットフォームは、51%の組織でIT/セキュリティ部門以外が主導して管理しています。また、57%の組織が断片的なSaaS管理体制に課題を感じており、44%がIT/セキュリティ部門外で管理されるSaaSの扱いに苦慮しています。これにより、セキュリティポリシーが一貫して適用されず、設定ミスや脆弱性が見過ごされやすくなります。責任の所在が曖昧になることで、インシデント発生時の対応遅延にもつながりかねません。

SaaS管理の分散化が引き起こす課題

【落とし穴4】対策の「つもり」が危ない?既存ツールへの依存と見えない脅威

多くの組織がSaaSセキュリティ対策を進めていますが、そのアプローチが現状のリスクに対して十分ではない可能性も指摘されています。

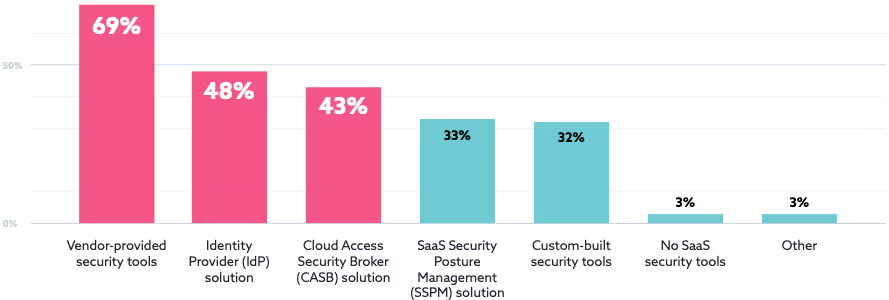

調査によると、SaaS保護のために最も多く利用されているのは、SaaSベンダーが提供するネイティブのセキュリティ機能 (69%) でした。次いで、IDプロバイダー (IdP) のソリューション (48%)、Cloud Access Security Broker (CASB) (43%) が続きます。そして、驚くべきことに手動での監査 (46%) も依然として多く行われています。

SaaS保護に利用されているツール/ソリューション

これらのツールはそれぞれ重要な役割を果たしますが、個々のSaaSアプリケーションに閉じた対策や、汎用的なクラウドセキュリティソリューション、あるいは手動運用だけでは、複雑化するSaaSエコシステム全体のリスク(特にSaaS間の連携、非人間ID、巧妙化する脅威など)を網羅的にカバーするのは困難です。42%の組織が包括的なSaaS検出能力に欠けると回答している(前述のSaaSアプリケーション特定における最大の課題グラフ参照)ことからも、現在の対策では見えない脅威が存在し、「対策しているつもり」になってしまっている危険性があります。

3. なぜリスクは見過ごされるのか?組織・プロセス・技術の根本課題

これまで見てきたSaaSセキュリティの「落とし穴」は、なぜ簡単には解消されないのでしょうか?調査結果は、その背景にある組織、プロセス、技術に根差した根本的な課題を浮き彫りにしています。

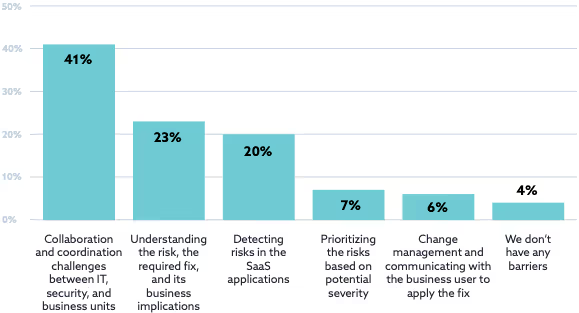

組織の壁:部門間連携の欠如(41%)がリスク修復を妨げる最大の要因

SaaSのリスクを特定しても、その修正に至るまでには大きな壁が存在します。調査でSaaSリスク修復における最大の障壁として挙げられたのは、「IT、セキュリティ、ビジネス部門間の連携と調整の難しさ」(41%) でした 。次いで「リスク、修正方法、ビジネスへの影響の理解不足」(23%) が続きます。

SaaSリスク修復における最大の障壁

SaaSの導入や利用はビジネス部門主導で行われることが多い一方、セキュリティの責任はIT部門やセキュリティ部門にあるという構造的な問題があります。責任の所在が不明確だったり、部門間のコミュニケーションが不足していたりすると、リスクが発見されても具体的な修正アクションが取られず、放置されてしまうのです。

プロセスの限界:手動頼みで追いつかないID管理とライフサイクル

ID管理におけるプロセスの非効率性も、リスクを増大させる大きな要因です。特に、ユーザーアカウントのプロビジョニング(作成・権限付与)とデプロビジョニング(削除・権限剥奪)における自動化の欠如は、54%の組織が課題としています。

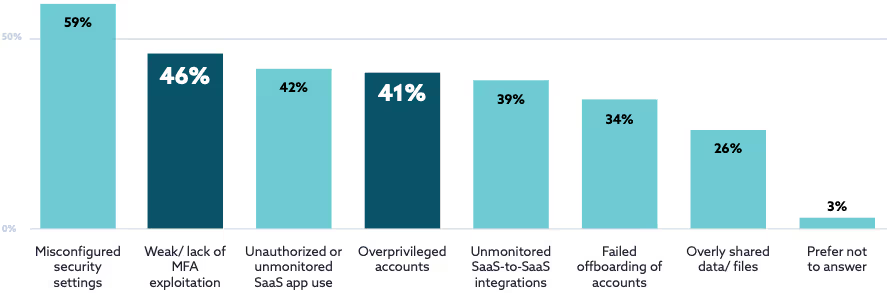

手動でのアカウント管理は、ヒューマンエラーを誘発しやすく、特に退職者や異動者のアカウントが速やかに無効化されない「孤立アカウント」を生み出す原因となります。これらのアカウントは、不正アクセスの温床となり得ます。実際に、調査で報告されたSaaS侵害の原因として、「過剰な権限を持つアカウント」(41%) や「アカウントのオフボーディング(削除)失敗」(34%) が上位に挙げられています。自動化されていない非効率なプロセスが、直接的なセキュリティインシデントを引き起こしているのです。

経験したSaaS侵害の原因

技術・戦略の限界:断片的なツールでは進化する脅威に対応できない

多くの組織が利用しているセキュリティツールや戦略が、現在のSaaS環境の複雑性や進化する脅威に必ずしも追いついていないという課題もあります。

前述の通り、ベンダー提供の機能や汎用的なCASB、手動監査といった断片的なアプローチでは、SaaSアプリケーション間の連携、非人間IDの活動、設定ミス、コンプライアンス違反といったSaaS特有のリスクを網羅的に把握・管理することは困難です。特に、GenAIのような新しい技術が登場し、SaaS環境がますます相互接続されていく中で、アプリケーション単位のセキュリティ対策だけでは不十分です。エコシステム全体を俯瞰し、ID、データ、設定、連携といった要素を統合的に可視化し、制御できる戦略と技術が求められています。

4. 今すぐ始めるべきSaaSセキュリティ強化策:統合的アプローチへのシフト

では、複雑化するSaaS環境のリスクにどう立ち向かえばよいのでしょうか?調査結果は、従来の断片的な対策から脱却し、より統合的でプロアクティブなアプローチへ移行する必要性を示唆しています。ここでは、そのための具体的なステップを提案します。

ステップ1:現状把握 - 「見えないリスク」を徹底的に可視化する

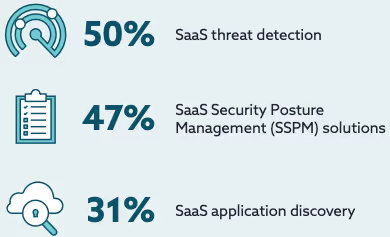

対策の第一歩は、自社のSaaS環境を正確に把握することです。IT部門が管理している承認済みアプリだけでなく、従業員が勝手に利用している未承認アプリ(シャドーIT)も含め、全てのSaaSアプリケーションを網羅的に発見・特定する必要があります。調査でも 「SaaSアプリケーションの発見」は31%の組織が優先事項 として挙げています。

現在優先しているSaaSセキュリティの側面

さらに、どのアプリケーション間でデータが連携されているのか(SaaS-to-SaaS連携)、誰がどのデータにアクセスできるのか(権限)、どのような権限が付与されているのか(人間・非人間ID含む)、そしてどのような設定がされているのか(設定ミス)といった情報を可視化することが重要です。近年注目されている SaaS Security Posture Management (SSPM) のようなソリューションは、このような包括的な可視化と設定ミスの是正を支援する上で有効なツールとなり得ます。

ステップ2:ID中心の防御 - 人間・非人間IDのアクセス権を最適化・自動化する

SaaSセキュリティの要はID管理です。まず、最小権限の原則を徹底し、全てのユーザー(人間・非人間)が必要最低限の権限のみを持つようにアクセス権を見直し、定期的に棚卸しを実施します。

入退社や異動に伴うIDライフサイクル管理プロセスを自動化し、アカウントの作成、変更、削除が迅速かつ正確に行われるようにします。これにより、リスクの高い孤立アカウントを排除できます。また、APIキーやサービスアカウントなどの非人間IDについても、所有者を明確にし、利用目的を限定し、定期的なレビューとローテーションを実施するなど、人間IDと同様の厳格な管理体制を構築することが不可欠です。

ステップ3:継続的な監視と改善 - ポスチャ管理と脅威へのプロアクティブな対応

SaaS環境は常に変化するため、一度設定したら終わりではありません。設定ミス、脆弱な構成、コンプライアンス違反などを継続的に監視し、リスクを早期に検知して修正するプロセス(SSPMの中核機能)を確立します。

また、不審なユーザーアクティビティ(深夜のアクセス、大量ダウンロードなど)や異常なデータアクセスパターン、悪意のあるSaaS間連携などを監視し、脅威の兆候を早期に検知・対応する仕組みも重要です。これには、SaaSアクティビティログの収集・分析や、脅威インテリジェンスの活用が含まれます。SaaS脅威検出は50%の組織が優先しており、その重要性が認識されています。

ステップ4:サイロ化からの脱却 - 部門連携強化と統合プラットフォームの検討

SaaSセキュリティは、セキュリティ部門だけの問題ではありません。IT部門、ビジネス部門、人事部門、法務部門など、関連する全ての部門が連携し、責任と役割を明確にした上で協力する体制を構築することが成功の鍵です。ビジネス部門がSaaSを導入する際には、初期段階からセキュリティ要件を組み込むプロセスを確立しましょう。

技術的な観点からは、これまで個別に管理されがちだった 「アプリケーション発見」「IDガバナンス」「ポスチャ管理」「脅威検出・対応」といった機能を連携・統合 できるプラットフォームの導入を検討することも有効です。これにより、SaaSエコシステム全体のリスクを効率的かつ効果的に管理することが可能になります。

まとめ:SaaSセキュリティは”他人事”ではない - 変化に対応する戦略的シフトを

SaaSの利用がビジネスの成長に不可欠である一方で、そのセキュリティリスクはますます巧妙化・複雑化しています。今回のCSAとValenceの調査が示すように、多くの組織がSaaSセキュリティの重要性を認識し、対策への投資を増やしていますが、依然としてデータ漏洩、不十分なID管理、ガバナンスの欠如といった課題が根強く残っています。そして、その背景には組織体制、プロセス、技術における根本的な問題が存在します。

もはや、SaaSセキュリティはIT部門やセキュリティ担当者だけの問題ではなく、経営層も含めた組織全体で取り組むべき経営課題です。ベンダー任せや断片的なツール導入、手動運用といった従来のアプローチでは、進化し続ける脅威に対応することは困難です。

今こそ、自社のSaaSセキュリティ体制を根本から見直し、「徹底的な可視性の確保」「IDを中心とした厳格なアクセス制御」「継続的な監視とプロアクティブな脅威対応」「部門間の連携強化」 を基盤とした、統合的かつ戦略的なセキュリティアプローチへと舵を切るべき時ではないでしょうか。本レポートが、その第一歩を踏み出すための一助となれば幸いです。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: