【徹底解説】SBOM導入・運用ガイドライン:ソフトウェアの透明性を高め、セキュリティリスクを低減する

公開日

近年、ソフトウェアサプライチェーン攻撃の脅威が高まる中、ソフトウェアの構成要素を可視化する「ソフトウェア部品表(SBOM:Software Bill of Materials)」の重要性が増しています。本記事では、2024年12月に独立行政法人情報処理推進機構(IPA)が公開した「SBOM導入・運用の手引き」を基に、SBOMの概要、導入のメリット、導入・運用プロセス、そして導入を成功させるためのポイントを解説します。

SBOMとは?:「ソフトウェアの構成要素」を可視化し、サプライチェーンリスクに備える

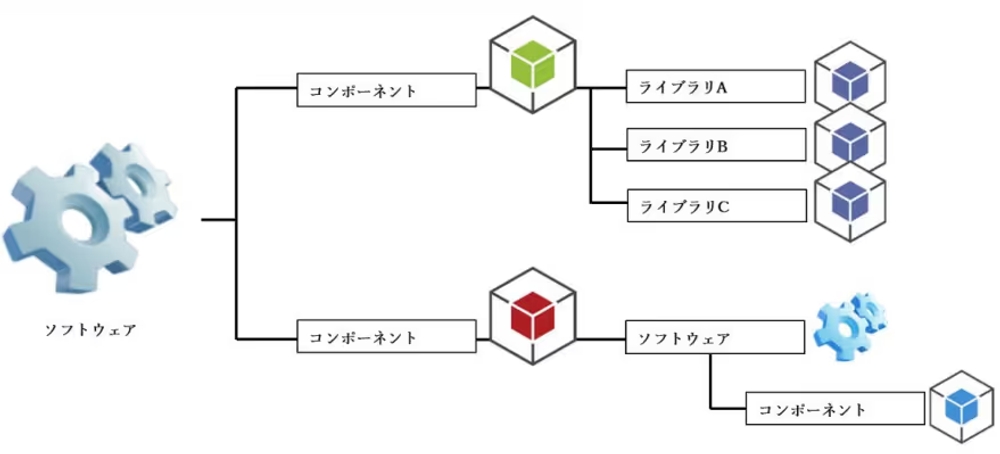

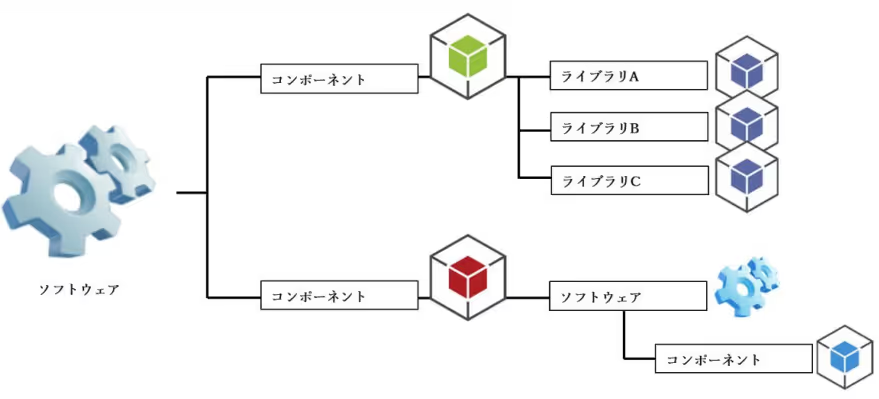

SBOM(Software Bill of Materials)は、ソフトウェアを構成するコンポーネント(ライブラリ、モジュール、OSSなど)の情報やそれらの依存関係、ライセンス情報をリスト化したもので、いわば「ソフトウェアの部品表」です。SBOMを活用することで、ソフトウェアの構成要素を正確に把握し、脆弱性管理やライセンス管理を効率化することができます。

SBOMは、特に以下の点で重要です。

- サプライチェーンリスクの可視化: 近年、ソフトウェア開発においてOSSや外部ライブラリの利用が一般的になっています。しかし、これらのコンポーネントに脆弱性が存在する場合、ソフトウェア全体が危険にさらされる可能性があります。SBOMは、ソフトウェアを構成するすべてのコンポーネントを可視化することで、サプライチェーンリスクを把握し、対策を講じることを可能にします。

- 迅速な脆弱性対応: あるコンポーネントに脆弱性が発見された場合、SBOMを利用することで、そのコンポーネントを使用しているソフトウェアを迅速に特定し、影響範囲を正確に把握することができます。これにより、迅速かつ効率的な脆弱性対応が可能になります。

- ライセンスコンプライアンスの確保: OSSなどのライセンスには、利用条件が定められています。SBOMを利用することで、ソフトウェアに含まれるコンポーネントのライセンス情報を正確に把握し、ライセンス違反のリスクを低減することができます。

以下の図は、SBOMの概要を示したものです。

SBOM導入のメリット:セキュリティ強化とコンプライアンス確保、そして開発効率向上へ

SBOM導入は、主に以下の3つのメリットをもたらします。

- 脆弱性管理の強化: ソフトウェアに含まれるコンポーネントの脆弱性を迅速に特定し、影響範囲を把握することで、迅速な対策が可能になります。これにより、セキュリティインシデントの発生リスクを低減し、発生時の被害を最小限に抑えることができます。

- ライセンス管理の効率化: コンポーネントのライセンス情報を明確にすることで、ライセンス違反のリスクを低減し、コンプライアンスを確保できます。特に、複数のOSSや商用ライブラリを利用している場合、ライセンス管理は煩雑になりがちです。SBOMは、ライセンス管理を効率化し、法的リスクを回避するために有効です。

- 開発効率の向上: SBOMは、開発プロセスの透明性を高め、開発チーム間のコミュニケーションを改善する効果も期待できます。コンポーネントの依存関係を明確にすることで、開発者はより安全で信頼性の高いソフトウェアを効率的に開発することができます。

SBOM導入・運用のプロセス:3つのフェーズで実現

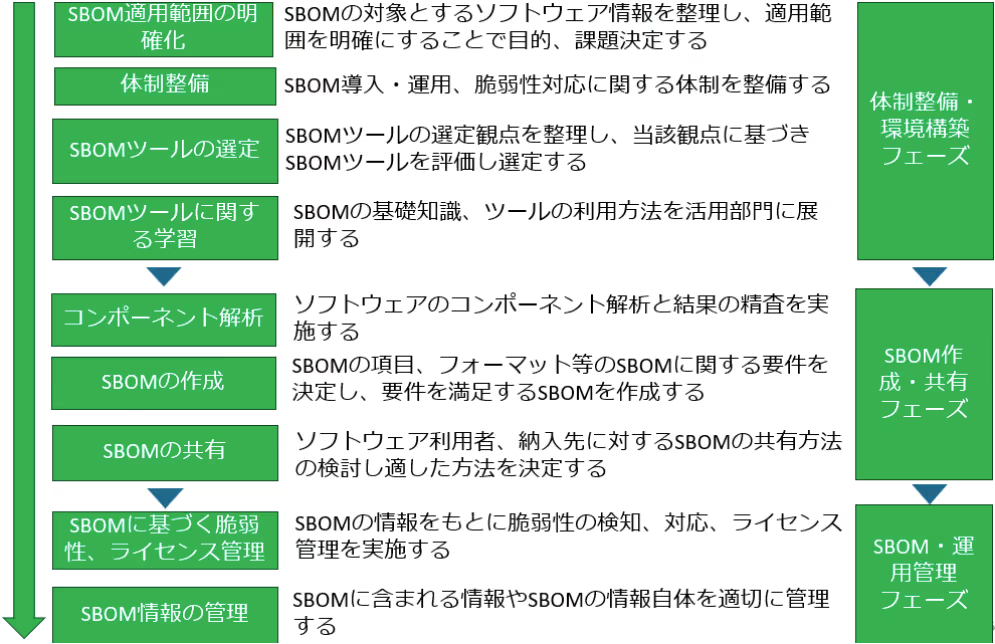

本ガイドラインでは、SBOMの導入・運用プロセスを以下の3つのフェーズに分けて解説しています。

- 環境構築・体制整備フェーズ: SBOMの適用範囲の明確化、導入体制の整備、ツールの選定など、導入前の準備段階です。

- SBOM作成・共有フェーズ: コンポーネントの解析、SBOMの作成、関係者への共有など、SBOMの作成と共有に関するプロセスです。

- SBOM運用・管理フェーズ: SBOMに基づく脆弱性管理、ライセンス管理、SBOM情報の管理など、SBOMの運用と管理に関するプロセスです。

以下の図は、SBOM導入・運用プロセスにおける各フェーズの実施事項を示したものです。

各フェーズにおける実施事項:具体的なアクションプラン

ガイドラインでは、各フェーズにおいて実施すべき事項が具体的に示されています。

環境構築・体制整備フェーズ: SBOM 導入を成功させるための重要なステップ

このフェーズでは、SBOM 導入を成功させるための重要な土台作りを行います。具体的には、SBOM の適用範囲の明確化、導入体制の整備、そして適切なツールの選定の 3 つが重要な要素となります。

SBOM 適用範囲の明確化:対象範囲と導入目的の特定

まず、SBOM をどこまで適用するのか、その範囲を明確にします。闇雲に適用範囲を広げると、導入・運用コストが膨大になり、効果的な運用が難しくなります。以下の表で、SBOM 適用範囲明確化のためのチェック項目を整理しました。

| チェック項目 | 目的と詳細 |

|---|---|

| SBOM 導入で解決したい課題と目的の決定 | 脆弱性管理やライセンス管理など、自社の課題を明確化し、SBOM 導入の目的を定める。目的意識を持つことで、適切な導入計画を立てることができる。 |

| SBOM 対象ソフトウェアの決定 | SBOM を適用するソフトウェアを決定する。自社で管理するシステムやソフトウェアの情報を整理し、リスク、重要度、規制対応等を考慮して、SBOM の適用対象を決定する。 |

| 対象ソフトウェア情報の明確化 | SBOM ツール選定時の検討項目を整理する。対象ソフトウェアの開発言語、コンポーネントの形態(ライブラリ、アプリケーション等)、開発環境(ビルドツール、構成管理ツール等)、取り扱うデータ形式、動作環境等の情報を明確にする。 |

| 対象ソフトウェア構成図の作成と可視化 | ソフトウェアの構成要素を明確にし、リスク管理の範囲を明確にする。対象ソフトウェアの構成図を作成し、コンポーネント間の依存関係を可視化する。これにより、SBOM 適用範囲の妥当性を確認し、リスク管理の観点から重要なコンポーネントを特定できる。 |

| 組織内の制約の明確化 | SBOM 導入・運用における制約事項を把握する。コスト、環境(ネットワーク、セキュリティ等)、リソース、スケジュール等の制約を整理することで、現実的な導入計画を立てることができる。 |

| 適用範囲の最終決定(5W1H の活用) | 整理した情報を基に、SBOM の適用範囲を最終決定する。上記の情報を用いて、 5W1H の観点で整理することで、適用範囲を明確化し、導入をスムーズに進める。 |

表で整理した情報を用いて、5W1H のフレームワークで SBOM 適用範囲を整理すると、導入プロジェクトの計画が立てやすくなります。以下に 5W1H フレームワークの観点を示します。

| 観点 | 詳細 |

|---|---|

| 作成主体 (Who) | SBOM を誰が作成するか?(自組織、取引先、OSS コミュニティなど) |

| 作成タイミング (When) | SBOM をいつ作成するか?(製品計画時、開発時、ビルド時、納入時、コンポーネント更新時など) |

| 活用主体 (Who) | SBOM を誰が活用するか?(ソフトウェア利用者、製品ベンダー、開発ベンダーなど) |

| 対象範囲 (What, Where) | どのコンポーネントを SBOM の対象とするか?(直接利用するコンポーネントのみか、再帰的に利用されるコンポーネントも含めるか) |

| 作成手段 (How) | SBOM をどのように作成するか?(手動か、ツール利用か、またはその組み合わせか) |

| 活用範囲 (Why) | SBOM を何のために活用するか?(脆弱性管理、ライセンス管理、開発生産性向上、資産管理、トレーサビリティ、情報共有など) |

| フォーマット・項目 (What) | SBOM のフォーマットと項目をどうするか?( SPDX 、 CycloneDX 、 SWID タグ などの標準フォーマットか、独自フォーマットか。また、どの項目を含めるか) |

SBOM 導入体制の整備:組織を横断した協力体制の構築

SBOM の導入・運用は、特定の部署だけで完結できるものではありません。実運用にのせるためには、主管部門だけでなく、実際に SBOM を作成・活用する部門との連携が不可欠であり、組織を横断した協力体制の構築が求められます。以下の表に、SBOM の導入・運用における各部門の役割を示します。

| 役割 | 担当部門 | 実施内容 |

|---|---|---|

| SBOM 導入の主管 | 品質管理部門 / PSIRT | 企業内での SBOM 導入推進、外部ベンダーとの連携、導入プロジェクト全体の統括 |

| SBOM の作成 | 開発部門 | 開発したソフトウェアのソースコード等を SBOM ツールで解析し、SBOM を作成。技術的な知見を活かし、ツールの選定や導入、運用にも貢献する。 |

| 脆弱性管理 | セキュリティ部門 | SBOM と脆弱性情報を活用し、ソフトウェアに含まれる脆弱性の検知と対応を実施。セキュリティリスクを評価し、対策の優先順位を決定する。 |

| ライセンス管理 | 開発部門 / 品質管理部門 | SBOM で可視化されたライセンス情報を基に、ライセンス違反のリスクを評価し、適切な対応を実施。ライセンスコンプライアンスを確保し、法的リスクを回避する。 |

| SBOM 情報の管理 | 品質管理部門 | SBOM の更新管理、アクセス管理、保管期間の設定など、SBOM 情報のライフサイクル全体を管理。品質管理の観点から、SBOM 情報の正確性と信頼性を維持する。 |

実運用の際には、これらの部門が密に連携し、SBOM の作成、共有、活用を円滑に行うことが重要です。例えば、開発部門で作成された SBOM をセキュリティ部門が活用して脆弱性管理を行い、品質管理部門が SBOM の更新を管理するといった流れが考えられます。

主管部門は、SBOM 導入プロジェクトを円滑に進めるために、関係部門との調整、役割分担の明確化、情報共有の仕組みづくりなどを積極的に行う必要があります。

SBOM ツールの選定:自社に適したツールの見極め

SBOM ツールは製品によって、提供形態、対応言語、対応フォーマット、機能、価格などが異なります。やみくもにツールを導入するのではなく、前述の SBOM 適用範囲や導入目的、組織の制約などを考慮し、自社に適したツールを選定することが重要です。以下にツール選定の観点の例を示します。

| 観点 | 詳細 |

|---|---|

| 提供形態 | オンプレミス版とクラウド版のどちらが適しているか。機密性の高い情報を扱う場合は、オンプレミス版が適しています。 |

| 解析可能なデータ形式 | 対象ソフトウェアの開発言語やデータ形式に対応しているか。 |

| 対応フォーマット | SPDX や CycloneDX などの標準フォーマットに対応しているか。 |

| コンポーネントの解析方法 | 依存関係検出、コードマッチング、文字列検出など、どのような解析方法を用いているか。 |

| 解析可能な情報 | 脆弱性情報やライセンス情報を解析できるか。 |

| 日本語対応 | 日本語に対応しているか。日本語対応が不十分な場合、運用に支障をきたす可能性があります。 |

| サポート体制 | 導入や運用に関するサポートを受けられるか。特に、24 時間 365 日対応のサポート窓口が設置されているかは重要なポイントとなります。 |

| ユーザーインターフェース | GUI と CUI のどちらが提供されているか。 |

| 脆弱性管理機能の利便性・精度・信頼性 | 脆弱性情報の自動マッチングやアラート機能、アドバイザリー情報のレポート機能など、脆弱性管理に役立つ機能が備わっているか。また、脆弱性検知の精度や信頼性は十分か。 |

| 他ツールとの連携 | 構成管理ツールやバージョン管理ツールとの連携が可能か。 |

| コスト | 導入・運用コストは予算内に収まるか。ランニングコストについても考慮する必要があります。 |

これらの観点を総合的に評価し、自社に最適なツールを選定します。

ツール選定においては、無償ツールと有償ツールのメリット・デメリットを理解することも重要です。無償ツールはコストを抑えられる反面、サポートが限定的であったり、機能が不足していたりする場合があります。一方、有償ツールはコストがかかるものの、充実したサポートや機能が期待できます。

複数のツールを比較検討する際には、以下の表のように各ツールの特徴を整理すると、意思決定がしやすくなります。

| 選定基準 | SBOM ツール候補 A | SBOM ツール候補 B |

|---|---|---|

| 情報の機密性確保(制約①対応のため) | ○ (オンプレ版) | △ (クラウド版) |

| サポート体制・日本語対応(制約②対応のため) | ○ | △ (24h 対応×) |

| コスト | △ | - |

自社の状況や SBOM に求める機能を考慮し、最適なツールを選定しましょう。導入前には、PoC(概念検証)を実施し、実際の運用を想定したテストを行うことをお勧めします。

SBOM作成・共有フェーズ:正確な作成と効率的な共有

このフェーズでは、実際にSBOMを作成し、関係者と共有します。

- コンポーネントの解析: ツールを用いて対象ソフトウェアのコンポーネントを解析し、依存関係、ライセンス情報などを特定します。主な解析手法として依存関係検出、コードマッチング、文字列検出の3つの手法があります。各手法には、メリットとデメリットがあるため、自社の環境や目的に合わせて適切な手法を選択することが重要です。以下は、SBOMツールを用いたコンポーネントの解析手法の例です。

- 依存関係検出: Maven や npm、pip などのパッケージマネージャーやビルドツールが提供するメタデータを解析して依存関係を特定する手法です。この手法のメリットは、ツールが自動的に依存関係を検出してくれるため、効率的に解析作業を進められることです。一方でデメリットは、パッケージマネージャーやビルドツールで管理されていない依存関係を検出できないことです。

- コードマッチング: ソースコードを解析して特定のシグネチャやハッシュ値を既知のライブラリやモジュールのシグネチャを持つデータベースとマッチングさせることでコンポーネントを検出します。この手法のメリットは、パッケージマネージャーやビルドツールで管理されていない依存関係を検出できることです。一方でデメリットは、依存関係検出と比較して誤検出が発生する可能性があることです。

- 文字列検出: ソースコード内に特定のライブラリ名やバージョン情報などの文字列を検出してコンポーネントを検出します。この手法のメリットは、コードマッチングと同様に、パッケージマネージャーやビルドツールで管理されていない依存関係を検出できることです。一方でデメリットは、依存関係検出と比較して誤検出が発生する可能性があることです。

- SBOMの作成: 解析結果に基づき、SPDXやCycloneDXなどの標準フォーマットを用いてSBOMを作成します。 作成する際には以下の点にご注意ください。

- 正確性: ツールが出力するSBOMに誤りがないか、複数のツールを用いて確認しましょう。また、ツールによる解析結果が常に正しいとは限りません。過検知や未検知の可能性があるため、解析結果を適宜確認し、必要に応じて手動で修正する必要があります。

- 互換性: ツールが出力するSBOMのフォーマットやバージョンが、共有先と互換性があるか確認しましょう。互換性がない場合、共有先でSBOMを正しく読み込めない可能性があります。

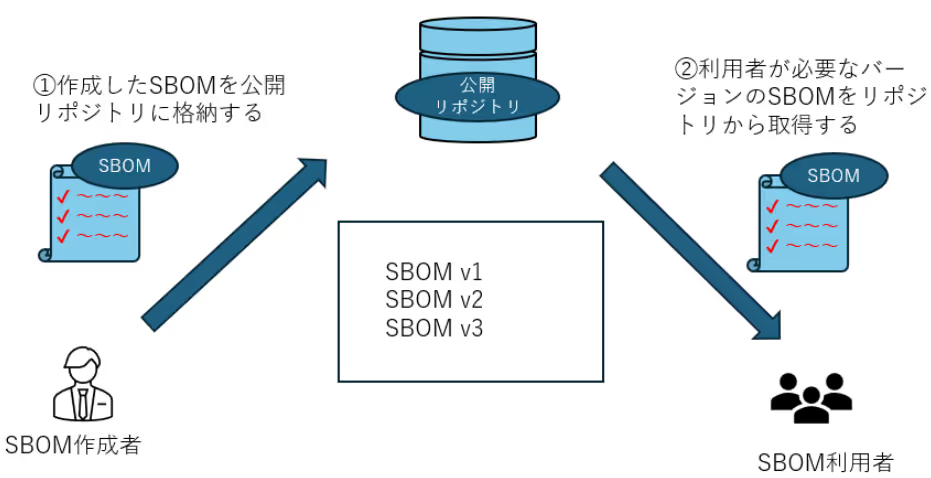

- SBOMの共有: 作成したSBOMを、ソフトウェア利用者や納入先など、関係者と共有します。共有方法は、製品への組み込み、リポジトリへの格納、Web公開など、状況に応じて選択します。以下に共有方法の例を示します。

- 公開リポジトリに格納して共有する: 誰でもSBOMを閲覧・取得できる状態になります。この方法は、OSSの開発など、広く一般に情報を公開したい場合に適しています。

- 製品のWebページに公開する: 自社で運用している製品ページにSBOMを取得する機能を持たせる方法です。この方法は、製品のユーザーに対してSBOMを提供したい場合に適しています。

- プライベートリポジトリに格納して共有する: 事前にアクセス権を適切に管理する必要があります。この方法は、特定の関係者のみにSBOMを共有したい場合に適しています。

- 製品に組み込む: ソフトウェアや対象のソフトウェアが乗っている製品に SBOMを取得する機能を持たせる方法です。この方法は、製品のユーザーがオフライン環境でもSBOMを確認できるようにしたい場合に適しています。

- クラウドのファイル共有サービスで共有する: SBOM 利用者が SBOM を取得できるように、アクセス権限等を付与します。この方法は、特定の関係者とセキュアにファイルを共有したい場合に適しています。

以下は、SBOMを公開リポジトリに格納する際のイメージ図です。

SBOM運用・管理フェーズ:継続的な監視と更新

このフェーズでは、作成したSBOMを活用し、脆弱性管理やライセンス管理を行います。

SBOMに基づく脆弱性管理:迅速な検知と対応のために

脆弱性データベースと連携し、SBOMに含まれるコンポーネントの脆弱性を監視します。脆弱性検知後の対応プロセス(分類、優先順位付け、解決、再評価、レポート作成)を確立し、迅速に対応することが重要です。

SBOMを活用した効果的な脆弱性管理のために、以下のステップで進めましょう。

- 脆弱性情報の収集: 信頼できる脆弱性データベース(NVD、JVNなど)から最新の脆弱性情報を収集します。

- SBOMとの照合: 収集した脆弱性情報とSBOMを照合し、ソフトウェアに含まれるコンポーネントに該当する脆弱性があるかどうかを確認します。

- 脆弱性の分類と優先順位付け: 検出された脆弱性の深刻度、影響範囲、悪用可能性などを評価し、対応の優先順位を決定します。

- 脆弱性対応の実施: 優先順位に基づき、脆弱性対応を実施します。対応方法には、パッチの適用、コンポーネントのアップデート、設定変更などがあります。

- 対応結果の確認: 脆弱性対応が完了した後、脆弱性が解消されたことを確認します。

- レポート作成: 脆弱性管理の実施状況を記録し、関係者に報告します。

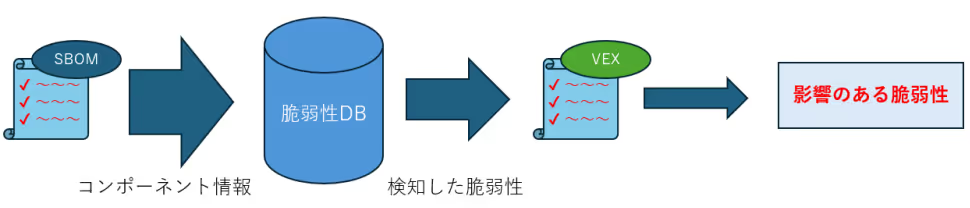

以下に脆弱性管理において効果的なVEXの活用について記載します。

VEX(Vulnerability Exploitability eXchange)を用いた脆弱性管理

VEX は、脆弱性が製品に与える影響を追加情報として提供するために標準化されたフォーマットです。VEXを活用することで、脆弱性を含むコンポーネントが、必ずしも悪用可能ではないことを示すことができ、対応の優先度を適切に判断することができます。

例えば、あるコンポーネントに脆弱性が存在することが判明しても、その脆弱性が悪用されるためには特定の条件を満たす必要がある場合、VEX情報を活用することで、その脆弱性が実際のソフトウェアでは悪用できないことを示すことができます。これにより、緊急性の低い脆弱性対応にリソースを割く必要がなくなり、より重要な脆弱性対応に集中することができます。

以下の図は、VEXを用いた脆弱性管理のイメージ図です。

SBOMに基づくライセンス管理:コンプライアンス違反を防ぐ

SBOMで可視化されたライセンス情報を基に、ライセンス違反のリスクを評価し、適切な対応を行います。

SBOMを活用した効果的なライセンス管理のために、以下のステップで進めましょう。

- ライセンス情報の確認: SBOMに記載されている各コンポーネントのライセンス情報を確認します。

- ライセンス条項の理解: 各ライセンスの条項を理解し、ソフトウェアの利用方法がライセンス条件に準拠していることを確認します。

- ライセンス違反リスクの評価: ライセンス条件に違反している可能性がある場合は、そのリスクを評価します。

- ライセンスコンプライアンスの確保: ライセンス違反リスクがある場合は、適切な対応を実施します。例えば、OSSのライセンスによっては、ソースコードの開示が義務付けられている場合があります。このような場合は、ライセンス条件に従ってソースコードを開示するなどの対応が必要です。

- ライセンス管理の文書化: ライセンス管理の実施状況を記録し、必要に応じて関係者に報告します。

SBOM情報の管理:信頼性を維持するために

SBOMを最新の状態に保つための更新プロセスを確立し、変更履歴を適切に管理します。主管部署で一元管理するための体制を整え、ソフトウェアやコンポーネントの提供期間を考慮し、SBOM の提供期間を定め、公表する方法を決定しましょう。

SBOM情報を適切に管理するために、以下の点を考慮しましょう。

- 更新頻度: ソフトウェアのアップデートやコンポーネントの変更があった場合は、SBOMを更新する必要があります。更新頻度は、ソフトウェアの開発サイクルや運用状況に合わせて設定します。

- 変更履歴の管理: SBOMの変更履歴を記録し、いつ、誰が、どのような変更を行ったのかを追跡できるようにします。

- アクセス管理: SBOMへのアクセス権限を適切に管理し、不正アクセスや改ざんを防ぎます。

- 保管期間: SBOMの保管期間を定め、不要になったSBOMは適切に廃棄します。保管期間は、関連する法令や規制、組織のポリシーなどを考慮して設定します。

SBOM導入を成功させるためのポイント:組織的な取り組みが鍵

SBOMの導入と運用を成功させるためには、以下のポイントが重要です。

- 経営層の理解と支援: SBOM導入は、組織全体のセキュリティ意識の向上と、経営層の理解と支援が不可欠です。SBOMの導入目的やメリットを明確に説明し、経営層の承認を得ることで、導入プロジェクトを円滑に進めることができます。

- 段階的な導入: SBOMの導入は、一度にすべてを実施するのではなく、段階的に進めることが効果的です。例えば、まずは重要なソフトウェアからSBOMを導入し、徐々に適用範囲を広げていくなどの方法が考えられます。

- ツールの活用: SBOMの作成、管理、共有を効率化するためには、適切なツールの活用が重要です。市場にはさまざまなSBOMツールが存在するため、自社のニーズに合ったツールを選定しましょう。

- 関係者との連携: SBOMの導入と運用には、開発、セキュリティ、運用、法務など、多くの関係者が関与します。関係者間の円滑なコミュニケーションと協力体制が不可欠です。

- 継続的な改善: SBOMの運用状況を定期的に評価し、改善を継続することが重要です。SBOMの導入は一度で終わりではなく、継続的な改善を通じて、より効果的な運用を目指しましょう。

SBOMに関する誤解と真実:正しい理解で効果的に活用

SBOMの導入に際しては、いくつかの誤解が存在します。ここでは、代表的な誤解とその真実について解説します。

- 誤解: SBOMは攻撃者へのロードマップである。

- 真実: SBOMは「防御者のためのロードマップ」でもあり、透明性向上による防御上のメリットが上回ります。SBOMを適切に管理し、アクセス制御を徹底することで、攻撃者に悪用されるリスクを最小限に抑えることができます。

- 誤解: SBOMだけでは有益な情報は得られない。

- 真実: SBOMはソフトウェアの構成を可視化し、脆弱性管理やライセンス管理を効率化するための基盤となります。SBOMを脆弱性データベースやライセンス管理ツールと連携させることで、より効果的に活用することができます。

- 誤解: SBOMは公開する必要がある。

- 真実: SBOMは必ずしも公開する必要はなく、関係者間での共有も可能です。公開するかどうかは、ソフトウェアの性質、組織のポリシー、業界の慣行などを考慮して判断する必要があります。

- 誤解: SBOMは知的財産/企業秘密を暴露する。

- 真実: SBOMはソフトウェアの構成要素をリスト化したものであり、ソースコードやアルゴリズムなどの知的財産や企業秘密は含まれません。

まとめ:SBOMでソフトウェアの安全性を高め、信頼性を向上させる

SBOMは、ソフトウェアの透明性を高め、セキュリティリスクを低減し、ライセンスコンプライアンスを確保するための強力なツールです。本ガイドラインは、SBOMの導入から運用までを包括的に解説しており、SBOMの導入を検討している企業にとって貴重な情報源となるでしょう。

ソフトウェアサプライチェーンの複雑化に伴い、SBOMの重要性は今後ますます高まると予想されます。米国の大統領令やEUのサイバーレジリエンス法案など、SBOMの普及を後押しする動きも出てきています。日本においても、経済産業省がSBOM導入に向けた実証を進めており、今後の動向が注目されます。

本記事が、SBOMの導入を検討している方々にとって、SBOMの理解を深め、導入を成功させるための一助となれば幸いです。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料