SBOM導入の次の一手。開発ライフサイクル別6タイプと実践的活用法

公開日

現代のソフトウェア開発は、オープンソースライブラリやサードパーティ製コンポーネントの組み合わせによって成り立っています。その複雑性は増す一方です。この複雑なサプライチェーンに起因するセキュリティリスクが近年深刻化しており、その対策として「SBOM(Software Bill of Materials:ソフトウェア部品表)」への注目が急速に高まっています。

本記事では、米カーネギーメロン大学ソフトウェア工学研究所(SEI)が2024年6月に発表したレポート「Software Bill of Materials (SBOM) Considerations for Operational Test & Evaluation Activities」に基づき、SBOMの基本概念から、国防総省などで活用される実践的なユースケース、そして導入における課題と対策までを網羅的に解説します。

SBOMの基本:ソフトウェア部品表を理解する

SBOMを理解するために、まずはその基本的な概念と歴史的背景から見ていきましょう。

SBOMとは?食品の成分表示に例えた解説

SBOMとは、ソフトウェアを構成するコンポーネント(ライブラリ、モジュール、ファイルなど)のリストと、それらの関係性を記述したメタデータのことです。最も分かりやすい例えは、食品のパッケージに記載されている「成分表示ラベル」です。SBOMは、どの原材料(コンポーネント)が、どこから来て(供給者)、どのようなバージョン(バージョン情報)で含まれているのかを明確にします。

この「成分表示」があることで、開発者や運用者は、ソフトウェアにどのようなコンポーネントが含まれているかを正確に把握し、特定のコンポーネントに脆弱性が発見された際に、迅速な影響範囲の特定と対策が可能になります。

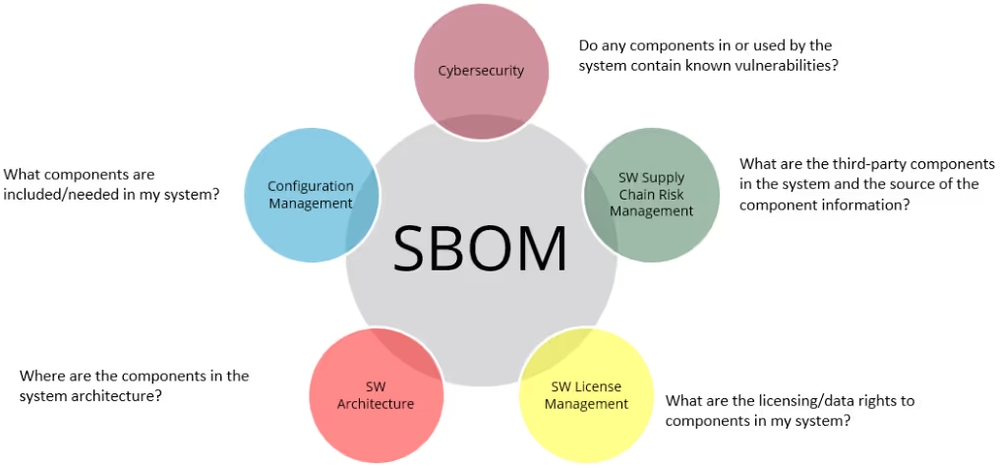

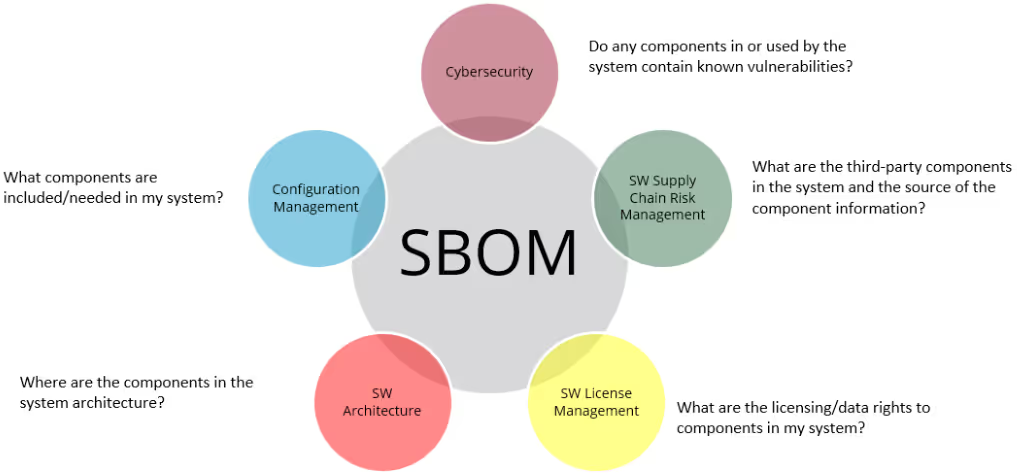

図表1 SBOMとその他領域との関係性

SBOMの進化の歴史:政府の動きと標準化

SBOMの概念自体は1990年代から存在していましたが、その重要性が広く認識されるようになったのは、近年の大規模なサプライチェーン攻撃がきっかけです。特に、2021年5月に米国で署名された大統領令14028「国家のサイバーセキュリティ向上に関する大統領令」が大きな転換点となりました。この大統領令では、政府機関に納入されるソフトウェアに対してSBOMの提出を求める方針が示され、SBOMの標準化と普及が加速しました。

表1. SBOMの進化の歴史

| 年代 | 主要な出来事 |

|---|---|

| 1990年代 | オープンソースソフトウェアの普及に伴い、依存関係を追跡・文書化する必要性が生じる。 |

| 2010年代 | ソフトウェアサプライチェーンセキュリティへの懸念が高まり、SBOMが注目を集める。 |

| 2018年 | 米国NTIA(国家電気通信情報局)が、SBOMの標準的な要素を定義するためのマルチステークホルダープロセスを開始。 |

| 2021年 | 米国大統領令14028が発行され、政府調達におけるSBOMの要件が明確化される。 |

| 2022年以降 | CISA(サイバーセキュリティ・社会基盤安全保障庁)などが、SBOMの具体的な活用ガイドやツールに関する情報を継続的に公開。 |

SBOMにはどんな種類がある?開発ライフサイクル別6つのタイプ

SBOMは、いつ、どのように生成されるかによって、いくつかの種類に分類されます。SEIのレポートでは、主に以下の6つのタイプが紹介されています。

- 設計(Design)SBOM: ソフトウェアの設計段階で、使用する予定のコンポーネントをリスト化したもの。

- ソース(Source)SBOM: ソースコードから直接生成され、ビルドに使用される依存関係を記述したもの。

- ビルド(Build)SBOM: ソフトウェアのビルドプロセスで生成され、実行ファイルやパッケージに含まれるコンポーネントを正確に反映したもの。

- 分析(Analyzed)SBOM: ビルド後の成果物(実行ファイルなど)を静的・動的に分析して生成されるもの。「サードパーティSBOM」とも呼ばれます。

- デプロイ(Deployed)SBOM: システムに実際にデプロイされているソフトウェアのインベントリ。

- ランタイム(Runtime)SBOM: 実行中のソフトウェアを監視し、動的にロードされるコンポーネントや外部との通信をキャプチャしたもの。

これらのSBOMは、開発ライフサイクルの各段階で異なる目的と粒度の情報を提供し、それぞれにメリットと限界があります。

実践的な活用法:運用テスト(OT&E)における5つのユースケース

SEIのレポートでは、特に運用テスト&評価(OT&E)の文脈でSBOMをどのように活用できるか、5つの具体的なユースケースを提示しています。

ユースケース1:ビルド/構成の識別(内部依存関係)

納品されたソフトウェアが、意図された通りの正しいコンポーネントとバージョンで構成されているかを確認します。SBOMと実際の成果物を比較することで、ビルドプロセスにおける誤りや意図しないコンポーネントの混入を防ぐことができます。

ユースケース2:ランタイム構成の識別(外部依存関係)

ソフトウェアが実行時に依存する外部コンポーネント(OSのライブラリなど)を検証します。テスト環境が本番環境を正確に再現しているかを確認し、環境差異による問題を未然に防ぐために重要です。

ユースケース3:サードパーティコンポーネントの既知の脆弱性の特定

SBOMにリストされたコンポーネントと、公開されている脆弱性データベース(NVDなど)を照合することで、システムに含まれる既知の脆弱性を網羅的に洗い出します。これにより、テスト担当者は潜在的な攻撃経路を特定し、リスク評価を行うことができます。

ユースケース4:外国の所有・管理・影響(FOCI)の特定

コンポーネントの供給者情報(Supplier)や開発者情報(Author)などを分析し、安全保障上の懸念がある国や組織からの影響(FOCI)がないかを確認します。これは特に国防や政府関連のシステムにおいて重要なユースケースです。

ユースケース5:依存関係の検証(バイナリSBOM生成)

提供されたSBOM情報が正確であるかを検証するため、納品されたバイナリファイルから直接SBOMを生成し、比較します。これにより、情報の信頼性を担保します。ただし、これは技術的に最も難易度の高いユースケースの一つです。

SBOM導入の現実:課題とSEIによる推奨事項

SBOMは強力なツールですが、その導入と活用は容易ではありません。SEIのレポートでも、いくつかの課題が指摘されています。

よくある課題:ツールの不統一とバイナリ解析の壁

- ツールの品質とデータの一貫性: SBOMを生成・分析するツールは多数存在するものの、その機能や出力されるデータの品質、網羅性にはばらつきがある。

- バイナリ解析の難易度: ソースコードが利用できない場合、バイナリファイルから正確なSBOMを生成することは依然として技術的なハードルが高い。

- SBOMだけでは不十分: SBOMはあくまで「部品表」であり、それ自体が脆弱性の有無を示すものではない。脆弱性情報(VEX: Vulnerability Exploitability eXchange)など、他の情報と組み合わせて分析する必要がある。

SEIからの7つの推奨事項

これらの課題を踏まえ、SEIはSBOMを効果的に活用するために、以下の7つのアクションを推奨しています。

- 単一のツールに依存しない: 複数のSBOMツールを検討し、それぞれの長所・短所を理解した上で使い分ける。

- 追加分析の準備: SBOMデータから脆弱性を特定するためには、追加の分析と調査が必要であることを認識し、そのための体制を整える。

- SBOMの内容を検証する: 提供されたSBOMが、定められた最小要件を満たしているかを確認する。

- SBOMの種類を特定する: 提供されているSBOMがどのタイプ(ビルド、ランタイムなど)なのかを把握する。最低でも「ビルドSBOM」が提供されるべきである。

- デジタル署名の確認: SBOMが改ざんされていないことを確認するため、デジタル署名やコンポーネントのハッシュ値が利用可能かを確認する。

- リバースエンジニアリングに関する法的確認: バイナリ解析を行う場合、ライセンス契約など法的な問題がないか事前に確認する。

- VEXドキュメントの有無を確認する: 脆弱性の実用的な影響を判断するために、VEXドキュメントが存在するかどうかを確認する。

まとめ:SBOM活用の第一歩を踏み出すために

本記事では、SEIの最新レポートを基に、SBOMの基本から実践的な活用法、そして導入における課題と対策について解説しました。SBOMは、ソフトウェアサプライチェーンの透明性を確保し、セキュリティを向上させるための不可欠な要素となりつつあります。

その活用はまだ発展途上であり、多くの課題も残されていますが、自組織のソフトウェアがどのような「部品」でできているかを正確に把握することは、現代のサイバーセキュリティにおける第一歩です。まずはSBOM関連ツールの情報収集や、小規模なプロジェクトでの試行から始めてみてはいかがでしょうか。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: