予算がなくても大丈夫?中小企業が"今すぐ"できるゼロトラスト導入法

公開日

サイバー攻撃は巧妙化・高度化の一途をたどり、その脅威は増大し続けています。特に、セキュリティ対策が十分でない中小企業が標的となるケースが増加しており、深刻な被害が報告されています。

本記事では、Cloud Security Alliance(CSA)が発表した「Zero Trust Guidance for Small and Medium-Sized Businesses v1.0」(以下、CSAレポート)に基づき、中小企業がゼロトラストを導入するメリットと、具体的な実装プロセスについて解説します。

なぜ中小企業はセキュリティ対策が急務なのか?被害の実態と対策の必要性

サイバー攻撃の標的にされやすい中小企業 - リソース不足、甘い認識、そしてサプライチェーン攻撃の踏み台に

大企業に比べてセキュリティ対策に予算や人員を割けない中小企業は、サイバー犯罪者にとって格好の標的です。侵入が容易であることに加え、大企業への侵入経路として狙われるケースも少なくありません。CSAレポートでも、中小企業はリソース不足、セキュリティに関する認識の甘さ、サプライチェーン攻撃の踏み台にされやすいといった課題を抱えていることが指摘されています。

被害額は平均331万ドル!事業継続を脅かすサイバー攻撃 - 具体的な事例と統計データ

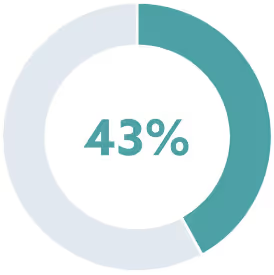

CSAレポートによると、サイバー攻撃の43%が中小企業を標的としており、1件あたりの平均被害額は331万ドルに上ります。これは、中小企業の事業継続を揺るがすほどの甚大な被害です。さらに、60%の中小企業がサイバー攻撃後6ヶ月以内に廃業に追い込まれるというデータもあり、セキュリティ対策はもはや経営の最重要課題の一つと言えるでしょう。

中小企業のサイバー攻撃被害割合 (2023年)

例えば、ある製造業の中小企業では、ランサムウェア攻撃により生産ラインが停止し、数百万ドルの損害が発生しました。また、ある小売業の中小企業では、顧客情報が漏洩し、顧客からの信頼を失墜させ、売上が大幅に減少しました。これらの事例は、サイバー攻撃が中小企業にとって、もはや対岸の火事ではないことを如実に示しています。

ゼロトラストとは? - 基本原則と中小企業におけるメリットを徹底解説

「何も信頼しない」ゼロトラストの基本原則 - 主要な構成要素も紹介

従来のセキュリティモデルは、「境界型防御」と呼ばれる、社内ネットワークと外部ネットワークの境界に壁を作り、内部は安全であるという前提に基づいていました。しかし、クラウドサービスの普及やリモートワークの増加により、この境界が曖昧になり、境界型防御だけでは十分なセキュリティを確保できなくなってきました。

ゼロトラストは、「何も信頼しない」ことを大原則とし、すべてのアクセスリクエストに対して、例外なく、厳格な検証を行うセキュリティモデルです。社内・社外、ユーザー・デバイスを問わず、すべてのアクセスを疑い、検証することで、不正アクセスや情報漏洩のリスクを大幅に低減します。

ゼロトラストは、主に以下の要素によって構成されます。

- ID管理 (IAM): ユーザーIDとアクセス権限を一元的に管理します。多要素認証(MFA)を組み合わせることで、認証を強化します。 Microsoft Entra ID や Okta などのクラウド型ID管理サービスが代表的です。

- マイクロセグメンテーション: ネットワークを細かく分割し、セグメント間のアクセスを厳格に制御します。これにより、攻撃者が侵入した場合でも、被害範囲を最小限に抑えることができます。

- デバイスセキュリティ: エンドポイント(PC、スマートフォン、IoTデバイスなど)のセキュリティ状態を監視し、不審な挙動を検知・ブロックします。代表的なソリューションとして、 CrowdStrike Falcon や Microsoft Defender for Endpoint などがあります。

- 多要素認証(MFA): 二要素認証を含む、複数の認証方式を組み合わせることで本人確認をより強固なものにします。

セキュリティ強化だけじゃない!ゼロトラストが中小企業にもたらす4つのメリット - コスト削減、生産性向上も実現

ゼロトラストは、中小企業に以下の4つのメリットをもたらします。

- セキュリティ強化: ゼロトラストの原則に基づき、すべてのアクセスを検証することで、不正アクセスや情報漏洩のリスクを低減し、セキュリティレベルを向上させます。

- 事業継続性向上: 万が一、サイバー攻撃を受けた場合でも、被害範囲を最小限に抑え、迅速な復旧を可能にします。

- コンプライアンス対応: 近年、個人情報保護に関する法規制が強化されています。ゼロトラストは、これらの法規制への準拠を支援します。

- 運用コスト削減と生産性向上: ゼロトラストにより、セキュリティインシデント対応にかかるコストや時間を削減できます。また、クラウドサービスの利用促進やリモートワークの推進により、従業員の生産性向上にもつながります。

「難しい」「コストがかかる」は誤解!中小企業でもゼロトラストは導入可能

ゼロトラストは、大企業向けの高度なセキュリティ対策というイメージがあるかもしれませんが、決してそうではありません。クラウドサービスの活用や、段階的な導入により、中小企業でも十分に実現可能です。

ゼロトラスト導入を成功させる5つのステップ - CSAレポートに基づく詳細解説

CSAレポートでは、ゼロトラスト実装を5つのステップに分けて解説しています。

ステップ1: 守るべき資産を特定する - 資産の棚卸しと評価

まずは、自社にとって守るべき重要な資産(データ、アプリケーション、アセット、サービス = DAAS)を特定します。

- データ: 顧客情報(氏名、住所、連絡先、購入履歴など)、財務情報(売上データ、銀行口座情報など)、従業員情報(個人情報、給与情報など)、知的財産(製品設計図、特許情報など)、システム構成情報

- アプリケーション: 業務で使用するアプリケーション(CRM、ERP、会計ソフト、グループウェアなど)、Webサイト、メールシステム

- アセット: サーバー、PC、スマートフォン、ネットワーク機器、IoTデバイス

- サービス: クラウドサービス、Webサービス、外部委託サービス

これらの資産をリストアップし、それぞれのリスクレベルと重要度を評価します。これにより、優先的に保護すべき資産を明確にします。

ステップ2: 業務プロセスを可視化する - トランザクションフローの把握

次に、ステップ1で特定した資産に、誰が、どのデバイスから、どのようにアクセスしているのかという業務プロセスを可視化します。

具体的には、データフロー図を作成したり、ネットワーク監視ツールを活用したりすることで、データの流れを把握します。これにより、アクセス経路におけるリスクや脆弱性、ボトルネックなどを特定できます。

ステップ3: 自社に最適なセキュリティを設計する - ゼロトラストアーキテクチャの構成要素とソリューション例

ステップ1と2の結果を踏まえ、自社に最適なゼロトラストアーキテクチャを設計します。

- ID管理 (IAM): クラウド型のID管理サービス(例:Microsoft Entra ID、Okta)を導入し、従業員のIDとアクセス権限を一元管理します。多要素認証(MFA)を組み合わせることで、認証を強化します。

- ネットワークセグメンテーション: ファイアウォールやVPNを活用し、ネットワークを論理的に分割します。これにより、万が一、攻撃者が侵入した場合でも、被害範囲を最小限に抑えることができます。

- デバイスセキュリティ: エンドポイント検知・対応(EDR)ソリューション(例:CrowdStrike Falcon、Microsoft Defender for Endpoint)を導入し、PCやスマートフォンのセキュリティ状態を監視します。

- アプリケーションセキュリティ: Webアプリケーションファイアウォール(WAF)を導入し、Webサイトへの不正アクセスを防ぎます。

- データセキュリティ: データの暗号化、データ損失防止(DLP)ソリューションの導入を検討します。

既存のセキュリティ対策(例:ウイルス対策ソフト、ファイアウォール)は最大限に活用しつつ、ゼロトラストの原則に基づいて強化します。

ステップ4: アクセス制御を徹底する - ポリシーの実装

設計したアーキテクチャに基づき、具体的なアクセス制御に関するポリシーを実装します。

- 多要素認証(MFA)の強制: すべてのユーザーに対して、MFAを強制します。

- 最小権限の原則: ユーザーに必要最小限のアクセス権限のみを付与します。

- デバイスの状態に応じたアクセス制限: セキュリティパッチが適用されていないデバイスや、ウイルスに感染している可能性のあるデバイスからのアクセスを制限します。

- 場所・時間によるアクセス制限: 特定の場所や時間帯からのアクセスを制限します。

これらのポリシーは、定期的に見直し、必要に応じて更新します。

ステップ5: 継続的な改善でセキュリティを維持する - 監視、脆弱性診断、そしてインシデントレスポンス

ゼロトラストは、一度導入して終わりではありません。常に環境を監視し、新たな脅威や脆弱性に対応できるよう、継続的に改善を繰り返すことが重要です。

- ログ監視: SIEM(Security Information and Event Management)システムを導入し、セキュリティログを収集・分析します。

- 脆弱性診断: 定期的に脆弱性診断を実施し、システムに存在する脆弱性を洗い出します。

- 侵入検知・防御システム(IDS/IPS): ネットワークへの不正アクセスを検知・防御します。

万が一のセキュリティインシデント発生に備え、インシデントレスポンス体制を構築しておくことも不可欠です。インシデント発生時の対応手順(例:インシデントの検知、封じ込め、復旧、再発防止策の実施)を明確にし、関係者間で共有しておきます。

ゼロトラスト導入を加速するMSP活用 - 選定基準と注意点

専門知識とリソース不足を解消!MSPを活用するメリット

ゼロトラストの導入には、専門知識やリソースが必要となるため、中小企業にとってはハードルが高いと感じるかもしれません。しかし、マネージドサービスプロバイダ(MSP)を活用することで、これらの課題を解決できます。

- 専門知識の活用: ゼロトラストに精通した専門家のサポートを受けることで、自社に最適なアーキテクチャの設計や、効果的な対策の実装が可能になります。

- リソース不足の解消: セキュリティ対策に十分な人員を割けない中小企業でも、MSPを活用することで、24時間365日の監視体制や、インシデント発生時の迅速な対応が可能になります。

- コスト削減: 自社でゼロトラスト環境を構築・運用するよりも、MSPを活用する方が、結果的にコストを抑えられる場合があります。

失敗しないMSP選び!4つの詳細選定基準 - 実績、技術力、サービス内容、そしてセキュリティ体制

MSPを選定する際には、以下の4つのポイントを考慮しましょう。

- 実績:

- ゼロトラスト導入支援の実績が豊富であるか。

- 中小企業支援の実績が豊富であるか。

- 技術力:

- ゼロトラスト関連の認定資格(例:CCSK、CISSP)を保有する技術者が在籍しているか。

- 対応可能な技術範囲は十分か。(自社のシステム環境に対応できるか)

- サービス内容:

- 提供サービスの範囲(コンサルティング、導入支援、運用監視、インシデント対応など)は明確になっているか。

- 料金体系は明確になっているか。

- SLA(サービスレベル合意書)は締結できるか。

- セキュリティ体制:

- SOC 2などのセキュリティ認証を取得しているか。

- インシデント対応体制は整備されているか。

MSPに委託する際の注意点 - 責任範囲の明確化、情報共有、そしてサプライチェーンリスク

MSPにゼロトラスト導入を委託する際には、以下の点に注意が必要です。

- 責任範囲の明確化: 自社とMSPの責任範囲を明確にしておくこと。

- 情報共有の徹底: MSPと密に連携し、情報共有を徹底すること。

- サプライチェーンリスクへの対応: MSP自身のセキュリティ対策も確認し、サプライチェーンリスクを低減すること。(例:MSPが利用している再委託先のセキュリティ対策も確認する)

まとめ - ゼロトラストで中小企業の未来を守る

サイバー攻撃の脅威は、もはや大企業だけの問題ではありません。セキュリティ対策が十分でない中小企業こそ、ゼロトラストの導入を積極的に検討すべきです。ゼロトラストは、セキュリティ強化、事業継続性向上、コンプライアンス対応など、中小企業に多くのメリットをもたらします。

本記事で紹介したCSAレポートに基づく5つのステップを参考に、ゼロトラストの導入を検討してみてはいかがでしょうか。また、専門知識やリソース不足に悩む場合は、MSPの活用も有効な選択肢です。ゼロトラストで、中小企業の未来を守りましょう。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: