なぜセキュリティ対策が導入できない?中小企業を縛る“4つの壁”の壊し方

公開日

「セキュリティの重要性は、重々承知している」。多くの開発責任者がそう考えているはずです。しかし、実際の開発現場ではどうでしょうか。リリースの直前になって脆弱性スキャンを実施し、見つかった大量のアラートを前に、「今回は時間がないから、次のリリースで対応しよう…」と、見て見ぬふりをしてしまった経験はありませんか。あるいは、とりあえず導入したセキュリティツールが、開発のスピードを妨げる「邪魔者」扱いされ、いつの間にか誰も使わなくなってしまった、ということもあるかもしれません。

これは、決してあなただけの問題ではありません。特に、リソースが限られる中小企業にとって、開発スピードとセキュリティ強化の両立は大きなジレンマです。本記事では、Shubham Singh氏による研究論文「SECURE SOFTWARE DEVELOPMENT LIFE CYCLE: Implementation Challenges in Small and Medium Enterprises (SMEs)」(2025年)に基づき、なぜ中小企業のセキュリティ対策が中途半端に終わってしまうのか、その根本原因と、限られたリソースの中で明日から実践できる現実的な解決策を深掘りしていきます。

1. 問題の根源は「後回し文化」にあった - なぜセキュリティのシフトレフトが必要なのか

多くの現場でセキュリティ対策がうまくいかない根本的な原因、それは「セキュリティは開発の最終工程で実施するもの」という、根強い「後回し文化」にあります。この文化が、結果として多くの手戻りやコスト増大を招いているのです。

従来の開発プロセスが抱える課題

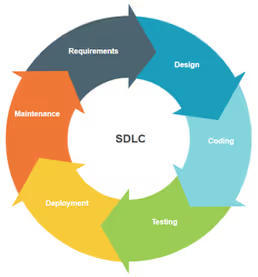

ソフトウェア開発は、一般的に「要求定義→設計→コーディング→テスト→デプロイ→保守」という流れで進みます。これはソフトウェア開発ライフサイクル(SDLC)と呼ばれ、品質の高いソフトウェアを生み出すための構造化されたプロセスです。

問題は、この流れの中で「セキュリティ」がどの段階で考慮されるかです。従来の開発では、テスト段階やリリース直前になって初めて脆弱性診断を行うことが多くありました。しかし、この「後工程」での対策には、深刻なデメリットが潜んでいます。

発見が遅れるほどコストは増大する

業界の調査によれば、脆弱性の修正コストは、発見が遅れるほど指数関数的に増大すると言われます。設計段階で見つかれば簡単に修正できたはずのアーキテクチャ上の欠陥が、コーディングもテストも完了した最終段階で見つかった場合、修正には膨大な時間とコストがかかります。最悪の場合、リリースそのものが延期に追い込まれることさえあるのです。

この問題を解決する考え方が「シフトレフト」です。つまり、開発ライフサイクルの「左側」、すなわちより早い段階(要求定義や設計)からセキュリティを組み込んでいこう、というアプローチです。これが、セキュアSDLC(SSDLC)の基本的な思想となります。

「うちは狙われない」は危険な神話 - 変わる脅威のランドスケープ

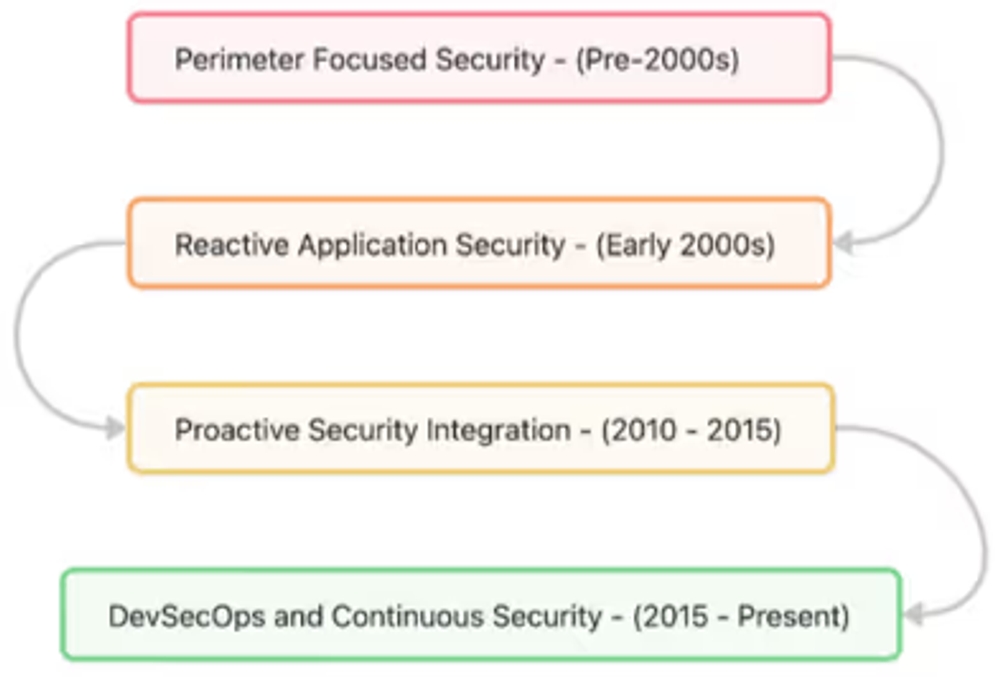

かつてアプリケーションセキュリティは、ファイアウォールなどでネットワークの境界を守る「城と堀」のモデルが主流でした。しかし、サイバー攻撃の手法は年々高度化・多様化しています。

現代の攻撃者は、システムのわずかな隙間を狙って侵入してきます。特に、自動化されたボットは、企業の規模に関係なく、無差別に脆弱なWebサイトを探索しています。「うちは中小企業だから狙われない」という考えは、もはや通用しない危険な神話なのです。DevOpsの普及により開発スピードが上がる現代において、セキュリティを開発プロセスに統合するDevSecOpsの考え方は、すべての企業にとって不可欠なものとなっています。

2.「人・モノ・金・時間がない」- 中小企業を縛る4つの制約

シフトレフトの重要性は理解できても、「言うは易く行うは難し」と感じるのが中小企業の現実ではないでしょうか。論文では、中小企業がSSDLCを導入する上で直面する課題が指摘されていますが、それらは大きく分けて「人・モノ・金・時間」という4つの制約に集約できます。

【人の壁】「セキュリティは専門家の仕事」という思い込み

多くの中小企業では、開発チームが小規模で、一人の担当者が複数の役割を兼任しています。そのため、「セキュリティは専門家の領域であり、自分たちの本来の業務ではない」という意識が生まれがちです。体系的なセキュリティトレーニングを受ける機会も少なく、OWASP Top 10のような基本的な脆弱性に関する知識さえ、チーム内で共有されていないケースも少なくありません。

【モノの壁】高価なツールは導入できない

セキュリティ対策を強化しようとすると、高機能な商用ツール(SAST/DASTなど)の導入が頭をよぎります。しかし、厳しい予算制約の中で、セキュリティは「コストセンター」と見なされがちで、高価なライセンス料への投資は後回しにされます。結果として、ツール導入が見送られ、コードのセキュリティ品質がチェックされないまま開発が進んでしまうのです。

【時間の壁】とにかく早くリリースしたいプレッシャー

スタートアップや成長期にある企業にとって、競合他社に先んじて製品を市場に投入することは至上命題です。投資家やステークホルダーからの期待も大きく、機能追加や迅速な開発が最優先されます。このような状況では、セキュリティレビューやテストは「開発を遅らせる要因」と見なされ、省略されたり、形式的なチェックで済まされたりすることが頻発します。

【仕組みの壁】ルールがないから、担当者任せになる

アジャイルやDevOpsといった柔軟な開発スタイルは、スピード感をもたらす一方で、標準化されたプロセスが欠如しがちです。セキュリティに関しても明確なガイドラインやルールがなければ、取り組みは個々の開発者のスキルや意識に依存してしまいます。あるチームはセキュアな実装を心がけていても、別のチームでは脆弱なコードが書かれている、といった属人化と品質のバラつきを生む原因になります。

3. 「ない」から始める!現実的なセキュリティ強化、3つのアクション

では、これらの制約を抱える中小企業は、セキュリティ強化を諦めるしかないのでしょうか。答えは「いいえ」です。論文で示されている解決策は、完璧を目指すのではなく、今あるリソースの中で「できることから始める」ためのヒントに満ちています。ここでは、明日からでも始められる3つのアクションを紹介します。

アクション1:意識を変える - 無料で学べる場を活用し「セキュリティ文化」を醸成する

専門家がいなくても、チーム全体のセキュリティ意識を高めることは可能です。

- OWASP WebGOAT や Juice Shop 、 PortSwigger Academy を活用する: これらは、ゲーム感覚でWebアプリケーションの脆弱性を実践的に学べる、無料のトレーニングプラットフォームです。チームで取り組むことで、楽しみながらセキュアコーディングの知識を身につけることができます。

- チーム内に「セキュリティチャンピオン」を任命する: 開発チームの中からセキュリティに関心のあるメンバーを「チャンピオン」として任命し、セキュリティに関する情報共有や簡単なチェックの旗振り役を担ってもらう制度です。開発とセキュリティの橋渡し役となり、文化醸成の核となります。

アクション2:賢く自動化する - オープンソースツールで開発を止めない仕組みを作る

高価な商用ツールがなくても、セキュリティチェックを自動化する方法はあります。

- オープンソースのセキュリティツールを導入する:

- SonarQube (SAST) : ソースコードを静的に解析し、脆弱性やコードの品質問題を検出します。

- OWASP ZAP (DAST) : 動作中のアプリケーションを外部からテストし、脆弱性を発見します。

- OWASP Dependency-Check (SCA): 利用しているサードパーティ製ライブラリに既知の脆弱性がないかチェックします。

- CI/CDパイプラインに組み込む: GitHub ActionsやGitLab CI、JenkinsといったCI/CDツールにこれらのスキャンを組み込むことで、コードがコミットされるたびに自動でセキュリティチェックが実行される仕組みを構築できます。これにより、開発のスピードを損なうことなく、問題を早期に発見できます。

アクション3:ルールを軽量化する - 複雑なフレームワークより「チェックリスト」から始める

いきなりNISTやISOのような包括的なフレームワークを導入するのは現実的ではありません。もっと軽量なアプローチから始めましょう。

- 「最小限の実行可能なセキュリティ(MVS)」の考え方を取り入れる: MVP(Minimum Viable Product)開発と同様に、まずは「最低限これだけは守るべき」というセキュリティ要件を定義し、そこからスモールスタートします。例えば、「パスワードはハッシュ化して保存する」「SQLインジェクション対策としてパラメータ化クエリを徹底する」など、最も重要な項目に絞ります。

- OWASP SAMM を参考に自社だけの簡易チェックリストを作成する: OWASP SAMM(Software Assurance Maturity Model)は、組織のセキュリティレベルを評価し、改善するための成熟度モデルです。このモデルを参考に、自社の開発フェーズ(設計、コーディング、テストなど)に合わせた、ごく簡単なチェックリストを作成してみましょう。複雑なルールブックよりも、現場で使えるシンプルなリストの方が、文化として定着しやすくなります。

4.【緊急避難】どうしてもコードを修正できない時の「仮想パッチ」という選択肢

脆弱性が発見されても、レガシーなシステムであったり、修正による影響範囲が大きかったりして、すぐにはコードを修正できない場合があります。そんな緊急時に有効なのが「仮想パッチ」という考え方です。

これは、アプリケーションのコード自体を修正するのではなく、Web Application Firewall (WAF)などの外部のセキュリティ層で、特定の脆弱性を狙った攻撃パターンを検知し、ブロックする手法です。これにより、根本的な修正が完了するまでの間、アプリケーションを攻撃から守るための時間を稼ぐことができます。あくまで応急処置ではありますが、リソースが限られる中小企業にとって、リスクを即座に低減するための戦略的な選択肢となり得ます。

まとめ:完璧な100点より、着実な60点を目指す第一歩を

本記事では、中小企業がセキュアSDLCの導入で直面する普遍的な課題と、その現実的な解決策を見てきました。重要なのは、最初から完璧なセキュリティ体制を目指さないことです。リソースの制約を嘆くのではなく、今いるメンバーで、今使えるツールを使って、「何もしない0点」の状態から、まずは「着実な60点」を目指す。その一歩が、企業の信頼性と製品の安全性を大きく向上させることに繋がります。

紹介した3つのアクションの中から、自社で最も取り入れやすいものから試してみてはいかがでしょうか。セキュリティは、もはや他人事ではありません。開発プロセスの一部として文化に根付かせることが、これからの時代を生き抜くための必須条件なのです。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: