Dockerイメージの脆弱性はなぜ放置されるのか?最新研究が示すコンテナセキュリティの厳しい現実

公開日

Dockerは現代のアプリケーション開発に不可欠なツールですが、その利便性の裏にはセキュリティリスクが潜んでいます。多くの開発者が、自身が利用するDockerイメージに潜む脆弱性に気づいていないかもしれません。

本記事では、アイントホーフェン工科大学などの研究者らが発表した論文「Security Vulnerabilities in Docker Images: A Cross-Tag Study of Application Dependencies」(2025年)に基づき、DockerイメージにおけるJavaScriptの脆弱性の実態と、なぜそれらが放置されがちなのかを、具体的なデータと共に解説します。

調査の概要:Dockerイメージの脆弱性を時系列で分析

この研究では、Docker Hubから収集した多数のリポジトリに対し、プル回数が1,000回未満であることや、アクティブなタグが少ないことなどを基準にフィルタリングを行いました。その結果選ばれた1,573個の公開リポジトリから、合計6,292個のユニークなイメージを収集し、複数のリリースバージョン(タグ)にわたってJavaScriptの依存関係に存在する脆弱性を分析しています。

明らかになった5つの衝撃的な事実

事実1:7割以上のイメージに脆弱性が存在する

調査の結果、分析対象となったDockerイメージの約71%が、少なくとも1つのセキュリティ脆弱性を含んでいることが明らかになりました。さらに深刻なのは、約61%のリポジトリが調査対象となった全てのバージョン(タグ)で脆弱性を抱えていたことです。これは、多くのプロジェクトで脆弱性が継続的に存在している状態を示唆しています。

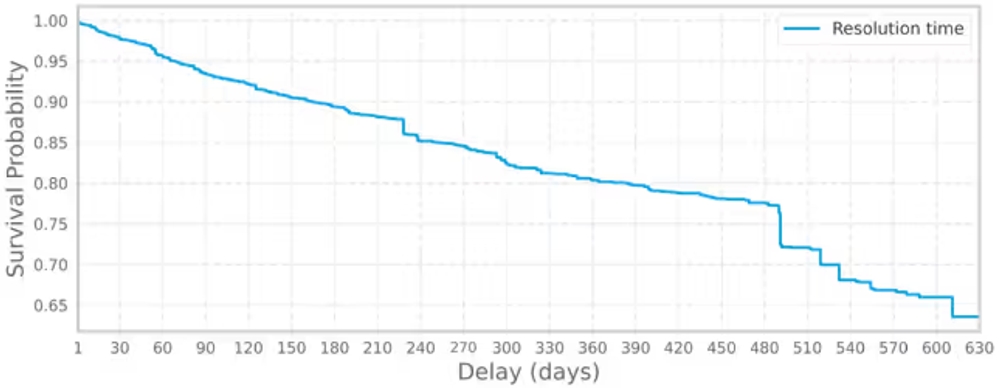

図表1: 脆弱性の深刻度レベルごとの影響を受けるイメージ数

事実2:脆弱性の多くは「間接的な依存関係」に潜む

脆弱性の約2/3は、直接利用しているライブラリではなく、そのライブラリがさらに依存している「推移的依存関係(transitive dependencies)」から持ち込まれていることが判明しました。開発者が直接意識していないライブラリに脆弱性が潜んでいるため、発見や対処が困難になっています。

事実3:脆弱性の修正は驚くほど遅い

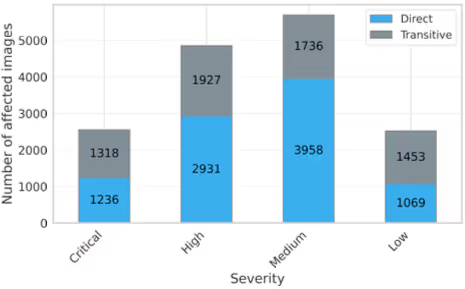

検出された脆弱性のうち、最初の6ヶ月で修正されたのはわずか10%でした。1年が経過しても、約半数の脆弱性が未解決のまま残されているという事実は、コンテナセキュリティにおける大きな課題です。

図表2: 脆弱性の生存期間曲線

事実4:人気リポジトリだから安全とは限らない

実際に論文では、リポジトリの総ダウンロード数(プルカウント)と脆弱性の解決にかかる時間の相関係数はわずか0.077であったと報告されています。これは統計的に見ても「相関がほぼない」ことを意味します。つまり、広く使われている人気のイメージだからといって、必ずしもセキュリティ管理が徹底されているわけではないのです。利用者は、知名度や人気だけでイメージを選択するのではなく、自身で脆弱性をチェックすることが極めて重要です。

事実5:最新版が最も安全とは限らない

調査対象リポジトリの13%以上で、最新版のイメージが古いバージョンよりも多くの脆弱性を含んでいました。これは、機能追加や変更に伴い、新たな脆弱性が意図せず混入してしまうケースがあることを示しています。安易に「latest」タグを使い続けることのリスクが浮き彫りになりました。

私たちは何をすべきか?

この研究結果は、Dockerイメージの利用者と提供者の双方に重要な示唆を与えます。利用者は、ベースイメージの脆弱性を定期的にスキャンし、依存関係を精査する必要があります。docker scoutのようなツールを活用し、推移的依存関係を含む脆弱性を可視化することが第一歩です。一方、提供者は、依存関係の更新をCI/CDパイプラインに組み込み、脆弱性管理を自動化することが求められます。

まとめ

Dockerイメージの脆弱性は、私たちが考えている以上に深刻で、根深い問題です。本研究が示すように、多くの脆弱性は開発者の気づかないうちに、そして長期間にわたって放置されています。コンテナ技術の恩恵を安全に享受し続けるためには、開発者一人ひとりが依存関係のセキュリティにもっと注意を払い、プロアクティブな対策を講じていく必要があります。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: