ゼロトラストで重要インフラを保護する:OT/ICS環境のセキュリティ強化戦略

公開日

現代社会は、エネルギー、交通、水道、医療など、重要インフラ(CI)の安定稼働に大きく依存しています。これらのシステムの停止や破壊は、国家の安全保障、経済、そして社会福祉に甚大な影響を及ぼす可能性があります。こうしたCIシステムを支える基盤となっているのが、運用技術(OT)と産業用制御システム(ICS)です。

しかし、デジタルトランスフォーメーションとOT/ITの融合が進むにつれ、CIセクターは高度化するサイバー攻撃の標的となっています。従来のITセキュリティ対策はOT/ICS環境特有の性質に対応するには不十分です。そこで注目されているのが、ゼロトラスト(ZT)セキュリティモデルです。ZTは「決して信用せず、常に検証する」という原則に基づき、あらゆるアクセスを検証することでセキュリティを強化します。

この記事では、クラウドセキュリティアライアンス(CSA)が発表した最新のガイダンスに基づき、OT/ICS環境へのZT導入方法を具体的に解説します。5段階の導入プロセス、考慮すべき課題、成功事例、そして将来展望まで、ZT導入に必要な情報を網羅的に提供します。

なぜ重要インフラにゼロトラストが必要なのか?

CIセクターはその重要性ゆえに、常にサイバー攻撃の脅威にさらされています。近年では、ランサムウェアやデータ窃取だけでなく、ICSを直接標的とした攻撃も増加しており、システムの停止や機能不全を狙った高度な攻撃も確認されています。OT/ICS環境は、レガシーシステムへの依存、特殊なプロトコルの使用、物理セキュリティの脆弱性など、特有の課題を抱えています。ZTは、これらの課題に対処するための重要な戦略となります。

ZT導入の5段階プロセス

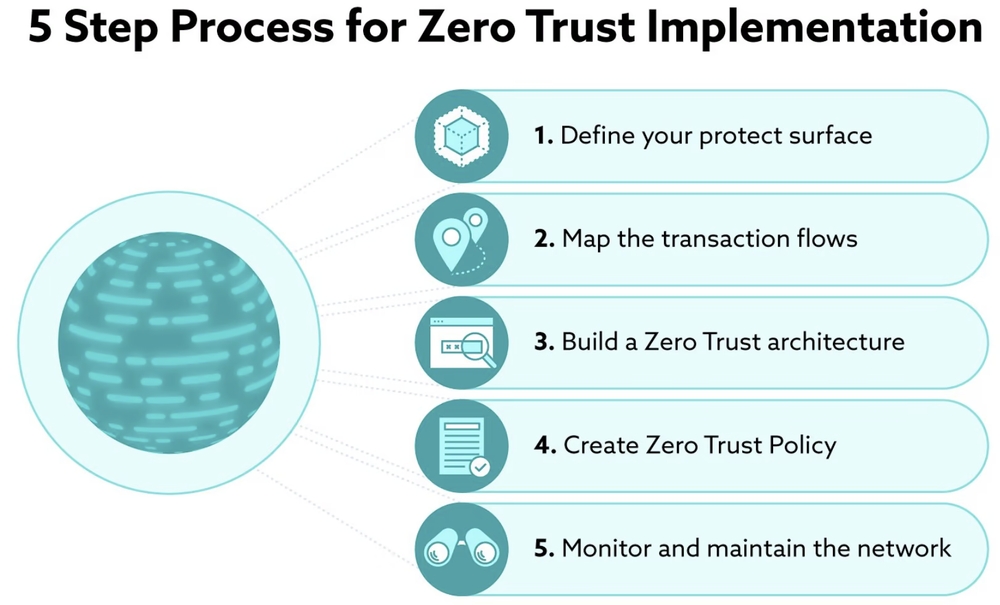

CSAは、ZT導入のための5段階プロセスを提唱しています。このプロセスは、段階的かつ反復的にZTを導入することで、リスクを最小限に抑えながらセキュリティ体制を強化できます。

ゼロトラストの5段階導入プロセス

- 保護対象範囲の定義: まず、保護すべき対象(データ、アプリケーション、アセット、サービス:DAAS)を特定し、ビジネスへの影響度と相互依存関係を明確にします。OT/ICS環境では、保護対象はデジタル資産と物理資産の両方を含み、相互接続された複数のサブシステムで構成される場合も少なくありません。

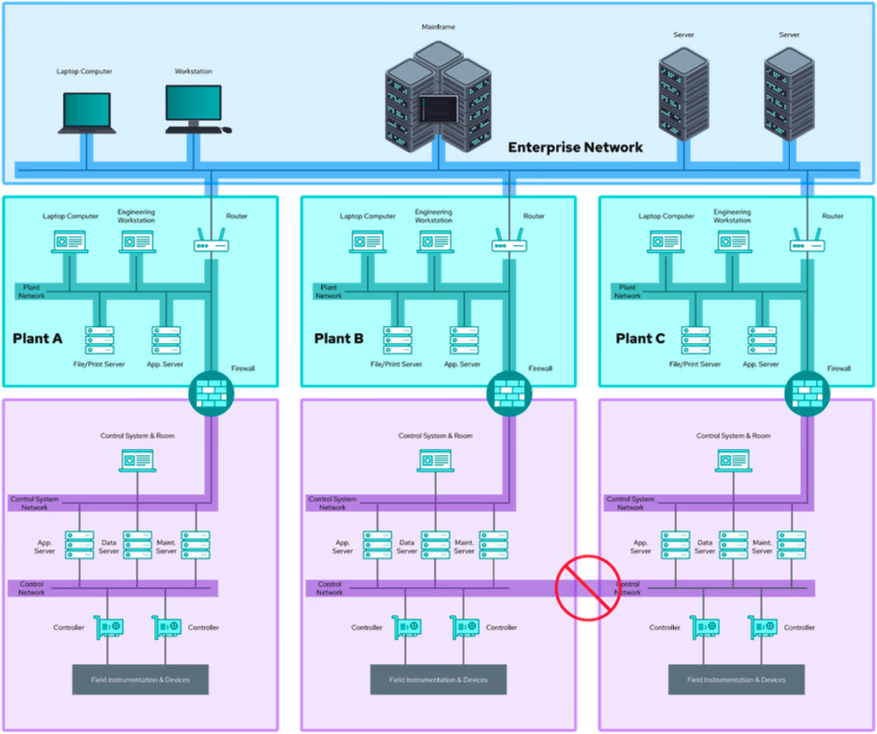

- 運用フローのマッピング: システム全体のデータの流れを把握することは、ZT導入の要です。具体的には、DAAS要素間の相互作用と他のリソースとの相互作用をマッピングします。こうすることで、適切なセキュリティ制御ポイントを洗い出すことができます。このマッピング作業において、国際的な産業オートメーションの標準規格であるISA/IEC 62443が提供する「ゾーンとコンジットモデル」が非常に有効です。 これは、OT/ICS環境のセキュリティ強化のための枠組みで、システムをセキュリティ要件に基づいて「ゾーン」と呼ばれるグループに分割し、「コンジット」と呼ばれる通信経路でそれらのゾーンを接続するモデルです。以下の図のように、異なるセキュリティレベルのゾーンを定義し、ゾーン間の通信をコンジットで制御することで、セキュリティリスクを軽減できます。

- ZTアーキテクチャの構築: マッピングされたデータフローに基づき、ZTポリシーを実施するためのアーキテクチャを設計します。ゾーンとコンジットモデルをZTアーキテクチャにマッピングすることで、セグメンテーションとポリシー実施ポイント(PEP)の配置を最適化できます。

- ZTポリシーの作成: アクセス制御、アプリケーション管理、セキュリティ対策の優先順位付けなど、ZTポリシーの具体的なルールを策定します。「誰が、何を、いつ、どこで、なぜ、どのように」アクセスするかを定義する Kiplingメソッド を用いて、詳細なポリシーを作成します。OT/ICS環境では、安全操業への影響を考慮し、必要に応じてゾーン内で許可ベースのアプローチを採用するなど、柔軟な対応が求められます。

- 継続的な監視とメンテナンス: 導入後も継続的な監視とメンテナンスを実施し、ZTアーキテクチャとポリシーを最新の状態に維持することが重要です。インシデント対応計画、システムの可視化と監視、脆弱性管理も不可欠な要素です。OT/ICS環境ではパッチ適用が困難なケースが多いため、脆弱性対策として緩和策を優先的に検討する必要があります。

OT/ICSとITの違い

ZTを効果的に導入するには、OT/ICSとITの根本的な違いを理解することが重要です。OT/ICSは信頼性と安全性を最優先に設計されており、システムは静的で複雑、かつ高価になりがちです。また、ITとは異なる独自の通信プロトコルやレガシーシステムを使用していることが多く、セキュリティ対策もそれに合わせたものにする必要があります。

OT/ICSとITの比較

| 項目 | OT/ICS | IT |

|---|---|---|

| 主な目的 | 信頼性、安全性、可用性 | 機密性、完全性、可用性 |

| システムの特性 | 静的、複雑、高価 | 動的、柔軟、比較的安価 |

| 通信プロトコル | 特殊プロトコル | 標準プロトコル |

| セキュリティ対策 | 物理セキュリティ重視 | 論理セキュリティ重視 |

結論

ZTは、進化するサイバー脅威から重要インフラを保護するための強力な戦略です。CSAのガイダンスを参考に、5段階プロセスを着実に実行することで、OT/ICS環境のセキュリティを強化し、社会の持続可能性に貢献できます。ZTの導入成功には、組織全体の協力とコミットメントが不可欠です。経営層から現場担当者まで、セキュリティ意識の向上と継続的な改善に取り組むことで、真に効果的なZTセキュリティを実現できるでしょう。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!