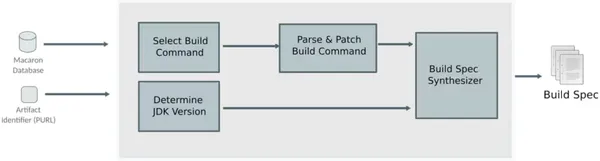

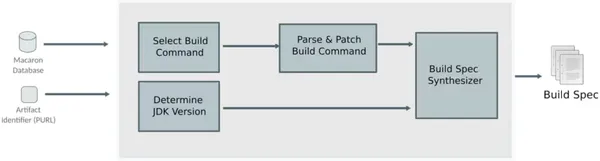

Mavenアーティファクトの84%が不透明?OSSサプライチェーンに潜むリスクと「再現可能なビルド」の自動化

「ソースコード公開=安全」ではありません。環境の差異や依存関係の消失など、再ビルド実験で浮き彫りになった「検証を阻む真の壁」とは?単なる自動化では解決できないOSSエコシステムの構造的な脆弱性と、信頼回復への道筋を解説します。

「ソースコード公開=安全」ではありません。環境の差異や依存関係の消失など、再ビルド実験で浮き彫りになった「検証を阻む真の壁」とは?単なる自動化では解決できないOSSエコシステムの構造的な脆弱性と、信頼回復への道筋を解説します。

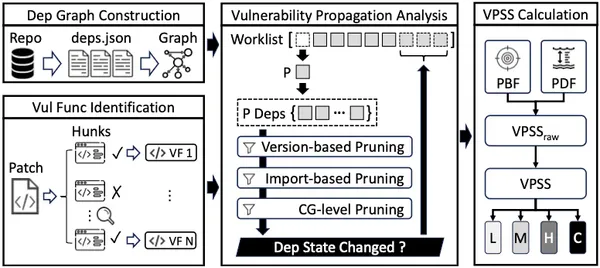

日々のアラート対応に疲れていませんか?本記事では、脆弱性の「真の影響度」を可視化する新指標「VPSS」を解説。誤検知を97%以上削減し、本当に対応すべき脆弱性の優先順位付けを可能にする仕組みを、シンガポール国立大学の研究を基に分かりやすく紹介します。

Sophosの「ランサムウェアの現状 2025」レポートに基づき、最新のランサムウェア攻撃の動向、侵入経路、被害の実態、そして企業が取るべき対策を専門家が分かりやすく解説します。

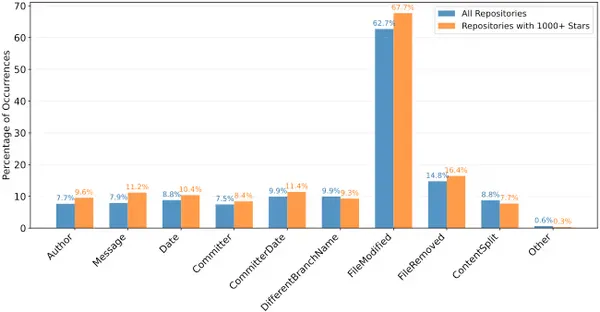

Gitの履歴改変はどのくらい行われているのでしょうか?1億以上の公開リポジトリを分析した大規模調査から、その驚くべき実態と、サプライチェーン攻撃にも繋がりかねない潜在的リスクを解説します。開発者必見の内容です。

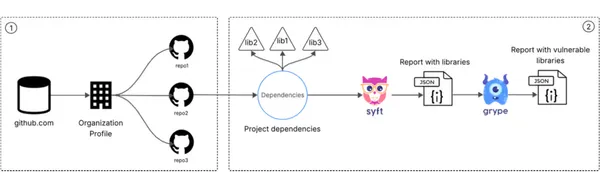

Forbes Global 2000企業の公開GitHubリポジトリを分析した最新の調査から、ソフトウェアサプライチェーンに潜む脆弱性の実態が明らかになりました。本記事では、その深刻なリスクとSBOMの重要性を解説します。

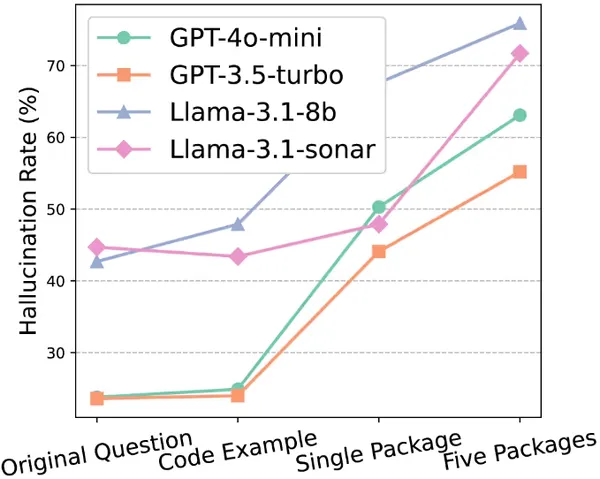

LLM(大規模言語モデル)によるコード生成は便利ですが、深刻なセキュリティリスクを伴う可能性があります。本記事では、AIがもたらすソフトウェアサプライチェーンの脅威と、開発者が取るべき対策について、最新の研究結果を基に詳しく解説します。

%20before%20and%20(b)%20after%20running%20sbomvert.DMIOIDIi_Z1Q5L0t.webp)

ソフトウェアサプライチェーンセキュリティに不可欠なSBOM。しかし、ツール間の非互換性が原因で脆弱性が見逃される危険性があります。最新研究「SBOMproof」を基に、コンテナセキュリティにおけるSBOMツールの課題と解決策を解説します。

GitHub CopilotなどのAI支援開発は便利ですが、新たなセキュリティリスクも。プロンプトインジェクションによるPC乗っ取り、ゼロクリックでの情報窃取、サプライチェーン攻撃の3つの最新事例を解説。今すぐできる防御戦略まで紹介します。

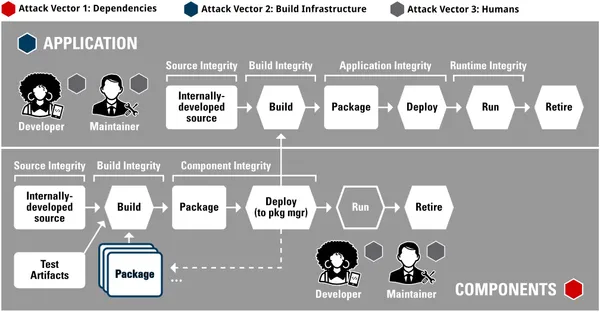

悪意のあるパッケージは年間156%増加。あなたのコードの77%はオープンソースかもしれません。最新研究の具体的な数値から、サプライチェーン攻撃の深刻な実態と、今すぐ知るべき対策の最前線を解説します。

2024年はランサムウェアやDDoS攻撃が深刻化し、フィッシング詐欺は過去最悪を記録。AIの悪用や偽情報といった新たな脅威と、「能動的サイバー防御」など国の最新対策を解説。企業が今すぐ取るべきセキュリティ対策のポイントがわかります。

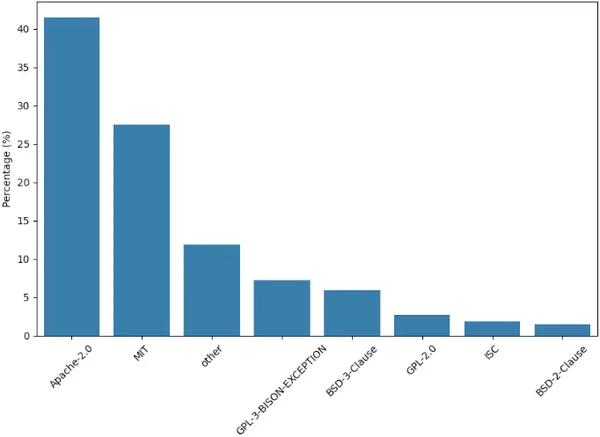

普及率わずか0.56%の一方で、SBOMの品質は平均7/10点と高評価。では、本当の問題はどこに?GitHub上の最新調査に基づき、放置される脆弱性と22%に及ぶライセンス情報の欠如という、サプライチェーンの深刻なリスクを深掘りします。

OAuth 2.0は本当に安全?論文のシミュレーション結果から、トークン盗難や認可コード傍受といった脆弱性が明らかに。PKCEなど4つの効果的なセキュリティ対策を具体的なデータと共に解説。あなたのサービスを守るためのベストプラクティスを紹介します。