OWASP Top 10:2025 解説:AI時代に必須のWebセキュリティ対策とリスク動向

公開日

Webアプリケーション開発において、セキュリティリスクへの理解と対策は避けて通れない課題です。そのための最も信頼できる世界標準として知られる「OWASP Top 10」の最新版が公開されました。今回のアップデートでは、近年の開発環境の変化を反映し、順位の変動や新たなカテゴリの追加が行われています。

本記事では、OWASP Foundationが発表した「OWASP Top 10:2025」に基づき、最新のセキュリティリスクランキングの詳細、注目すべき変更点、そしてAIによるコーディングが普及する現代において開発者が講じるべき対策について解説します。

2025年版のハイライト:順位変動と重要トレンド

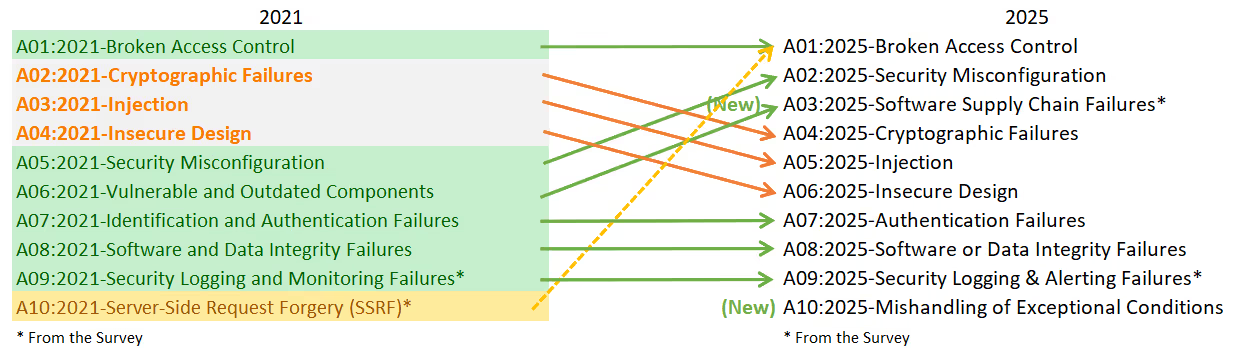

2025年版のOWASP Top 10では、2つの新しいカテゴリが登場し、1つの統合作業が行われました。以下の図は、2021年版と2025年版の順位変動を示したものです。

図表1:2021年版と2025年版のTop 10比較

図表1:2021年版と2025年版のTop 10比較

特に注目すべきは、 「Security Misconfiguration(セキュリティ設定のミス)」 の順位上昇と、 「Software Supply Chain Failures(ソフトウェアサプライチェーンの失敗)」 の概念拡大です。また、これまでのカテゴリ分けでは捉えきれなかった問題に対処するため、根本原因に焦点を当てた分類への移行が進められています。

最重要リスクの深掘り:Top 3カテゴリの現状

ここでは、ランキングの上位3つを占める最もクリティカルなリスクについて詳しく解説します。

A01: Broken Access Control(アクセス制御の不備)

2021年に引き続き、第1位となったのが「アクセス制御の不備」です。提供されたデータによると、テストされたアプリケーションの 100% に何らかの形でアクセス制御の問題が見つかっており、平均して3.74%の発生率を記録しています。

これは、ユーザーが本来許可されていないデータや機能にアクセスできてしまう脆弱性です。権限昇格や、他人のアカウント情報の閲覧などがこれに該当します。サーバーサイドでの適切な検証ロジックの実装が、唯一の効果的な防御策となります。

A02: Security Misconfiguration(セキュリティ設定のミス)

前回5位から第2位へと大きく順位を上げたのが「セキュリティ設定のミス」です。このカテゴリのアプリケーションにおける発生率は3.00%でした。

現代のソフトウェア開発では、クラウドサービスやフレームワークの設定への依存度が高まっています。不必要な機能の有効化、デフォルトパスワードの放置、詳細すぎるエラーメッセージの表示などがこのリスクに含まれます。高度に設定可能なソフトウェアが増えるにつれ、このリスクはより顕著になっています。

A03: Software Supply Chain Failures(ソフトウェアサプライチェーンの失敗)

第3位は、以前の「脆弱で古くなったコンポーネント」を大幅に拡張した「ソフトウェアサプライチェーンの失敗」です。コミュニティ調査では最も懸念されるリスクとして1位に選ばれました。

これは単にライブラリの脆弱性だけでなく、ビルドシステム、CI/CDパイプライン、配布インフラストラクチャなど、ソフトウェア供給の全工程における侵害を含みます。SolarWindsのような大規模な攻撃事例が示す通り、開発環境自体を守ることが急務となっています。

定番リスクの動向と新設カテゴリ

中位以下のリスクにおいても、重要な視点の変更や新設が行われています。

順位変動のあった定番リスク(A04~A09)

- A04: Cryptographic Failures(暗号化の失敗): 2位から4位へ。機密データの保護不足に関連します。

- A05: Injection(インジェクション): 3位から5位へ。SQLインジェクションやXSSなどが含まれます。

- A06: Insecure Design(安全でない設計): 4位から6位へ。実装前の設計段階でのセキュリティ考慮不足を指します。

- A07: Authentication Failures(認証の失敗): 7位を維持。なりすましやセッション管理の不備です。

- A08: Software or Data Integrity Failures(ソフトウェアおよびデータの整合性の不備): 8位を維持。署名のない更新やデシリアライズの問題などです。

- A09: Security Logging and Alerting Failures(セキュリティログと監視の失敗): 9位を維持。侵害の検知遅れに繋がります。

【新設】A10: Mishandling of Exceptional Conditions(例外状態の不適切な処理)

2025年版で新たに登場したのが、 「例外状態の不適切な処理」 です。

これは、システムが想定外の状況(例外)に陥った際のエラーハンドリングの不備を指します。適切な処理が行われないと、システムが未知の状態に陥り、クラッシュしたり、意図せずセキュリティホールが開いてしまったり(フェイルオープン)する可能性があります。論理エラーやリソース枯渇などもこのカテゴリに関連します。

AI時代の新たな脅威:「Vibe Coding」への警鐘

今回のリリースでは、Top 10リスト以外にも「Next Steps」として、将来的に警戒すべきリスクが言及されています。その中でも特に現代的なのが 「Inappropriate Trust in AI Generated Code(AI生成コードへの不適切な信頼)」 、通称「Vibe Coding」と呼ばれる問題です。

「Vibe Coding」とは何か

「Vibe Coding」とは、AIが生成したコードを、人間がほとんど、あるいは全く検証せずにコミットしてしまう開発慣行を指します。AI生成コードには既知の脆弱性が含まれることが珍しくありませんが、開発者が「AIが書いたから大丈夫だろう」という雰囲気(Vibe)でコードを採用してしまうことで、セキュリティリスクが増大します。

開発者が意識すべき対策

OWASPは、AIを使用するすべての開発者に対して以下の対策を推奨しています。

- 理解できないコードはコミットしない: AIが書いたコードであっても、その内容とリスクを完全に理解する責任は人間にあります。

- 厳格なレビュー: AI支援コードも、通常の手書きコードと同様に、セキュリティツールや人の目による徹底的なレビューを行う必要があります。

- 機密情報の保護: 組織のコードやデータをAIに入力する際のリスクを考慮し、適切なツールや契約(プライベートAIなど)を利用します。

堅牢なセキュリティプログラムの構築に向けて

OWASP Top 10はあくまで「意識向上のためのドキュメント」であり、これだけですべてのセキュリティ対策が完了するわけではありません。資料では、より包括的なセキュリティプログラムの構築が推奨されています。

標準と成熟度モデルの活用

- OWASP ASVS (Application Security Verification Standard): ツールベンダーや高度な検証が必要な場合に利用すべき、検証可能な標準です。OWASP Top 10を「コーディング規約」として使うのではなく、ASVSをベースにすることを推奨しています。

- OWASP SAMM (Software Assurance Maturity Model): 組織のセキュリティ対策の成熟度を評価し、改善していくためのモデルです。

リスクベースのアプローチ

全てのアプリケーションに同じ対策を行うのではなく、ビジネス上の重要度やデータの機密性に基づいてリスクを評価し、優先順位をつけて対策を行う「リスクベースのポートフォリオアプローチ」が重要です。

まとめ

OWASP Top 10:2025は、変化の激しいWebセキュリティの世界において、私たちがどこに注力すべきかを示す重要な指標です。設定ミスの増加やサプライチェーンリスクの拡大、そしてAIコーディングという新たな潮流に対し、開発者や組織は常に知識をアップデートし続ける必要があります。

単に脆弱性を修正するだけでなく、ASVSやSAMMといったフレームワークを活用し、設計段階からセキュリティを組み込む「Secure by Design」の文化を醸成していくことが、今後のセキュリティ対策の鍵となるでしょう。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: